Nhóm gián điệp APT tấn công vào các hãng viễn thông châu Á

Các nhà nghiên cứu thuộc Sentinel Lab (Mỹ) cho biết đã phát hiện một nhóm gián điệp APT mới có tên là Moshen Dragon, nhắm vào các nhà cung cấp dịch vụ viễn thông ở Trung Á.

Cụ thể, nhóm này sử dụng các biến thể của phần mềm độc hại ShadowPad và PlugX (một phần mềm độc hại được các nhóm APT có nguồn gốc từ Trung Quốc thường xuyên sử dụng và nâng cấp). Qua theo dõi, các chuyên gia của Setinel Lab còn nhận thấy Moshen Dragon có một số điểm và kỹ thuật tương tự như các nhóm APT đã được phát hiện trước đây là RedFoxtrot và Nomad Panda.

Tuy nhiên, sau khi phân tích rõ hơn các kỹ thuật, chiến thuật được nhóm này sử dụng, các chuyên gia nhận định rằng đây là một nhóm APT mới, có tính chuyên nghiệp cao, với đội ngũ thành viên sử dụng thành thạo các công cụ mới nhất để phù hợp với các hệ thống kỹ thuật của mục tiêu, có chiến thuật và kỹ thuật riêng biệt.

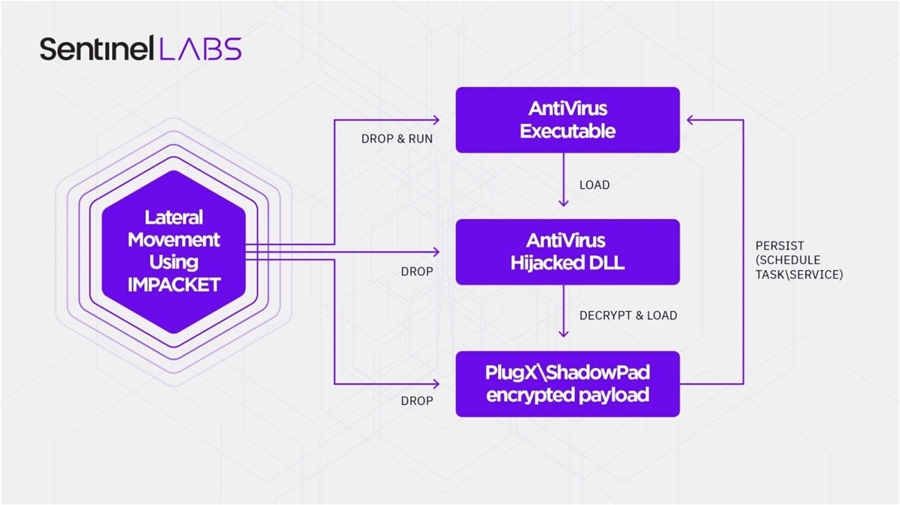

Nhóm Moshen Dragon lợi dụng các sản phẩm chống virus (Mcafee, Bitdefender, Trend Micro, Kaspersky, Symantec) được cài đặt trên các máy tính sử dụng hệ điều hành Windows để tải các tệp có định dạng .dll độc hại, từ đó lây nhiễm và đánh cắp các thông tin đăng nhập và dữ liệu của các máy tính bị nhiễm.

Quy trình thực thi phần mềm bị tấn công do Moshen Dragon thực hiện

Khi các sản phẩm antivirus được chạy với các đặc quyền cao trên hệ điều hành Windows, việc tải thêm tệp độc hại có định dạng .dll cho phép kẻ tấn công có được quyền chạy mã độc trên máy tính nạn nhân mà khó bị phát hiện. Nhóm Moshen Dragon sử dụng phương pháp này để triển khai Impacket, một bộ Python được tạo ra để tạo điều kiện thuận lợi cho việc lây lan và thực thi mã từ xa thông qua Công cụ quản lý Windows (WMI).

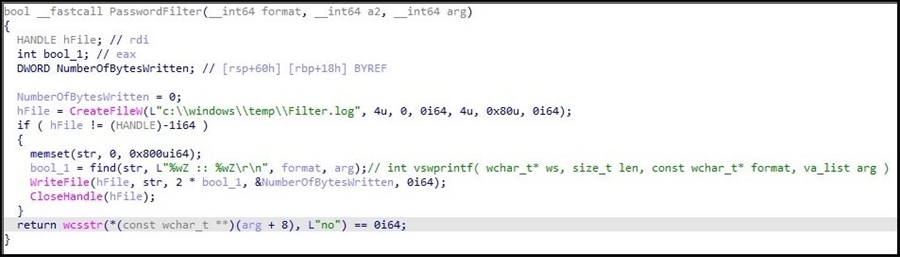

Ngoài ra, Impacket cũng giúp đánh cắp thông tin đăng nhập, kết hợp với bộ công cụ mã nguồn mở DLLPasswordFilterImplant để nắm bắt các chi tiết về việc thay đổi mật khẩu trên một miền và ghi chúng vào tệp "C: Windows Temp Filter.log".

Bộ lọc mật khẩu được sử dụng để lấy cắp thông tin xác thực

Sau khi lây lan được vào các hệ thống khác, Moshen Dragon sẽ để lại một trình tải thụ động (có tên là GUNTERS), nhằm xác định tính trùng lặp giữa các máy tính của hệ thống. Trình tải phụ này sử dụng tính năng chạy ngầm của WinDivert để chặn lưu lượng đến cho đến khi nhận được chuỗi cần thiết để tự giải mã, sau đó giải nén và khởi chạy các tệp độc hại (với tên gọi SNAC.log hoặc bdch.tmp).

Theo đánh giá của các chuyên gia Sentinel Labs, việc này thể hiện sự chuyên nghiệp và tinh vi của Moshen Dragon, vì nhóm này sẽ thu thập thông tin hệ thống và xây dựng các tệp .dll chứa mã độc hại phù hợp với từng hệ thống, máy tính mà nó nhắm mục tiêu.

Cũng theo Sentinel Labs, các tệp độc hại được tải về bao gồm các biến thể của PlugX và ShadowPad, hai cửa hậu đã được nhiều nhóm APT của Trung Quốc thường xuyên sử dụng trong những năm gần đây (Mustang Panda, RedFoxtrot, Nomad Panda…). Mục tiêu cuối cùng của nhóm APT này là xâm nhập và lấy dữ liệu từ nhiều hệ thống nhất có thể.

Một phát hiện bất ngờ khác là một bộ công cụ tương tự cũng đã được các chuyên gia của hãng bảo mật Avast phát hiện và phân tích vào tháng 12/2021 (chứa tệp giả mạo oci.dll và sử dụng WinDivert) khi theo dõi cuộc tấn công có chủ đích vào hệ thống mạng của một ủy ban thuộc chính phủ Mỹ.

PlugX và Shadowpad là những bộ công cụ nổi tiếng, chứa nhiều môđun nhỏ, với tính linh hoạt cao và được các nhóm APT lớn của Trung Quốc thường xuyên sử dụng cho các hoạt động gián điệp mạng của mình. Với việc được biên dịch qua shellcode, các môđun của bộ công cụ này có thể dễ dàng vượt qua các giải pháp bảo mật và hoạt động một cách hiệu quả trên hệ thống bị tấn công.

Việc nhóm APT Moshen Dragon sử dụng các bộ công cụ nói trên kết hợp với các công cụ được nhóm tự xây dựng, sẵn sàng tùy biến công cụ để phù hợp với hệ thống của mục tiêu tấn công đã thể hiện sự chuyên nghiệp, bài bản có tổ chức cao. Khi đã xâm nhập thành công vào hệ thống của tổ chức, Moshen Dragon sẽ cài đặt backdoor, tìm kiếm, khai thác các lỗ hổng để thu thập thông tin nhằm đảm bảo việc truy cập ổn định, thường xuyên giúp đánh cắp dữ liệu của hệ thống mục tiêu một cách lâu dài đồng thời vượt qua được các hệ thống an toàn thông tin của mục tiêu tấn công.

Một số thông tin về các tệp độc hại, hạ tầng đã được nhóm APT Moshen Dragon sử dụng:

Các tệp DLL bị xâm nhập:

-

ef3e558ecb313a74eeafca3f99b7d4e038e11516

-

3c6a51961aa328ba507796153234309a5e83bee3

-

fae572ad1beab78e293f756fd53cf71963fdb1bd

-

308ed56dc1fbc98b574f937d4b005190c878416f

-

55e89f458b5f5642300dd7c50b444232e37c3fa7

Các tệp được tải về:

-

e9e8c2e720f5179ff1c0ac30ce017224ac0b2f1b

-

b6c6c292cbd35298a5f055448177bcfd5d0b23bf

-

2294ecbbb065c517bd0e01f3f01aabd0a0402f5a

-

7021a62b68751b7a3a2984b2996139aca8d19fec

Bộ lọc mật khẩu: c4f1177f68676b770934b142f9c3e2c4eff7f164

GUNTERS:

-

bb68816f324f2ac4f0d4756b66af67d01c8b6e4e

-

4025e14a7f8928753ba06ad155944624069497dc

-

f5b8ab4a7d9c723c2b3b842b49f66da2e1697ce0

Các C&C server:

-

freewula.strangled [.] net

-

szuunet.strangled [.] net

-

final.staticd.dynamic-dns [.] net

-

dhsg123.jkub [.] com

-

greenhugeman.dns04 [.] com

-

gfsg.chickenkiller [.] com

-

pic.farisrezky [.] com

Minh Thuỳ (T/h)