Nhóm tin tặc Monti tung ra bộ mã hóa Linux mới

Nhóm tin tặc chuyên sử dụng mã độc tống tiền Monti đã quay trở lại sau 2 tháng dừng hoạt động, với một phiên bản mã hóa Linux mới. Biến thể này được sử dụng trong các cuộc tấn công nhằm vào các tổ chức trong chính phủ và các lĩnh vực pháp luật.

Được biết, nhóm tin tặc bắt đầu hoạt động từ tháng 6/2022, ngay sau khi nhóm tin tặc Conti ngừng hoạt động. Các nhà nghiên cứu nhận thấy nhiều điểm tương đồng giữa TTP của hai nhóm tin tặc, những người điều hành Monti cũng dựa trên bộ mã nguồn bị rò rỉ của Conti.

Theo Trend Micro, biến thể này khá khác so với phiên bản dựa trên Linux trước đó "Một biến thể mới dựa trên Linux của Monti (Ransom.Linux.MONTI.THGOCBC) đã xuất hiện, cho thấy những khác biệt đáng kể so với các phiên bản tiền nhiệm dựa trên Linux khác của nó. Không giống như biến thể trước đó, chủ yếu dựa trên mã nguồn Conti bị rò rỉ, phiên bản mới này sử dụng một bộ mã hóa khác với nhiều khác biệt được bổ sung".

Các nhà nghiên cứu đã so sánh biến thể mới với biến thể cũ bằng cách sử dụng BinDiff và phát hiện ra tỷ lệ tương đồng là 29% so với tỷ lệ tương đồng 99% của các biến thể cũ hơn và Conti. Biến thể Linux mới của bộ mã hóa không chấp nhận một số thông tin từ biến thể cũ và được bổ sung thêm tham số –whitelist, được sử dụng để tránh mã hóa máy ảo. Các nhà nghiên cứu cũng quan sát thấy rằng nhóm tin tặc cũng can thiệp vào các tệp /etc/motd và index.html, thay thế nội dung của chúng bằng một ghi chú đòi tiền chuộc.

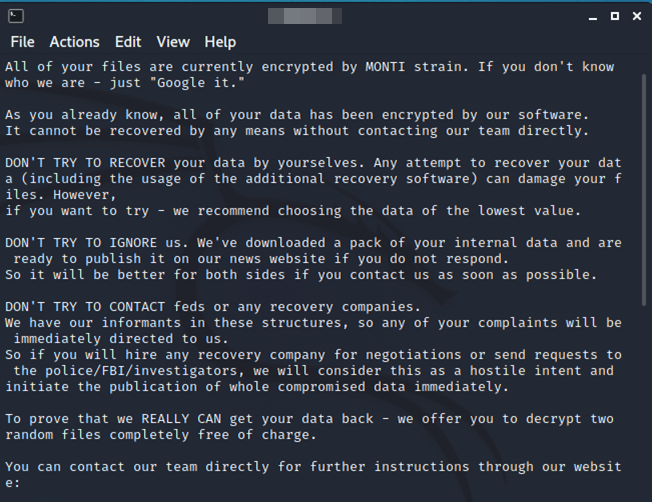

Thông báo của nhóm tin tặc Monti để lại ghi chú đòi tiền chuộc

Bộ mã hóa Linux mới nối thêm các byte “MONTI” theo sau là 256 byte bổ sung được liên kết với khóa mã hóa. Biến thể Linux mới sử dụng mã hóa AES-256-CTR thay vì Salsa20. Các nhà nghiên cứu cũng phát hiện ra rằng biến thể mới không giống như phiên bản trước sử dụng đối số –size để xác định phần trăm tệp được mã hóa mà chỉ dựa vào kích thước tệp cho quy trình mã hóa của nó.

Trước khi tiến hành quy trình mã hóa, mã độc tống tiền sẽ kiểm tra các điều kiện cụ thể. Đầu tiên, chúng kiểm tra kích thước tệp có từ 261 byte trở xuống hay không, tương ứng với kích thước của dấu hiệu lây nhiễm mà nó thêm vào sau khi mã hóa. Nếu điều kiện này được đáp ứng, nó sẽ chỉ ra rằng tệp không được mã hóa do kích thước của nó nhỏ hơn điểm đánh dấu lây nhiễm được thêm vào, sau đó phần mềm tống tiền sẽ tiếp tục quá trình lây nhiễm.

Nếu điều kiện ban đầu không được đáp ứng thì Monti sẽ kiểm tra 261 byte cuối cùng của tệp để xác minh sự hiện diện của chuỗi “MONTI”. Nếu chuỗi này được phát hiện, tệp sẽ bị bỏ qua, biểu thị rằng nó đã được mã hóa. Tuy nhiên, nếu không tìm thấy chuỗi, phần mềm độc hại sẽ tiến hành quá trình mã hóa cho tệp.

Các tệp lớn hơn 1.048 MB nhưng nhỏ hơn 4.19 MB sẽ chỉ có 100.000 byte đầu tiên của tệp được mã hóa. Đối với các tệp lớn hơn 4.19 MB, bộ mã hóa sử dụng thao tác Shift Right để tính toán tổng kích thước của tệp sẽ được mã hóa. Trong khi đó, các tệp có kích thước nhỏ hơn 1.048 MB sẽ được mã hóa toàn bộ nội dung.

Các chuyên gia cho biết: "Có vẻ như nhóm tin tặc Monti vẫn sử dụng các phần của mã nguồn Conti làm cơ sở cho biến thể mới, bằng chứng là một số chức năng tương tự, nhưng đã thực hiện các thay đổi quan trọng đối với mã, đặc biệt là đối với thuật toán mã hóa. Hơn nữa, bằng cách thay đổi mã, những người điều hành Monti đang tăng cường khả năng tránh bị phát hiện, khiến các hoạt động độc hại của chúng trở nên khó xác định và giảm thiểu bị phát hiện”.

Theo Tạp chí An toàn thông tin

(https://antoanthongtin.vn/hacker-malware/nhom-tin-tac-monti-tung-ra-bo-ma-hoa-linux-moi-109231)

Công bố quyết định kiểm tra, giám sát của Bộ Chính trị, Ban Bí thư đối với Ban Thường vụ Đảng uỷ các cơ quan Đảng Trung ương

Công bố quyết định kiểm tra, giám sát của Bộ Chính trị, Ban Bí thư đối với Ban Thường vụ Đảng uỷ các cơ quan Đảng Trung ương

Phó Thủ tướng Phạm Thị Thanh Trà thông tin tới cử tri về lộ trình cải cách tiền lương, cắt giảm thủ tục hành chính

Phó Thủ tướng Phạm Thị Thanh Trà thông tin tới cử tri về lộ trình cải cách tiền lương, cắt giảm thủ tục hành chính