Tin tặc tấn công các siêu máy tính dùng nghiên cứu Covid-19 tại châu Âu

Cổng thông tin đăng nhập vào các siêu máy tính ở châu Âu đang được sử dụng để nghiên cứu về dịch Covid-19 đã bị tấn công trong tuần này, Bloomberg dẫn báo cáo từ phòng thí nghiệm ở Thụy Sĩ, Anh và Đức cho biết. Điều này có thể có nghĩa là tin tặc đang tìm cách phá hệ thống để đánh cắp hoặc làm gián đoạn tiến trình nghiên cứu.

Theo Báo cáo đầu tiên về một cuộc tấn công được đưa ra ánh sáng vào ngày 11/5 từ Đại học Edinburgh của Anh, nơi điều hành siêu máy tính ARCHER. Tại Đức, tổ chức điều phối các dự án nghiên cứu trên các siêu máy tính ở bang Baden-Wurmern (BwHPC) cũng tuyên bố ngày 11/5 rằng 5 cụm máy tính hiệu năng cao của họ đã phải ngừng hoạt động do sự cố bảo mật tương tự.

“Những kẻ tấn công muốn thu thập tài sản trí tuệ hoặc làm chậm các nỗ lực nghiên cứu phục vụ cho việc chiến đấu với dịch Covid-19”, một nhân viên yêu cầu giấu tên, có nhiệm vụ phụ trách hoạt động của một trong các siêu máy tính bị ảnh hưởng, nói.

Các báo cáo về sự cố bảo mật tiếp tục được đưa ra vào ngày 13/5 khi nhà nghiên cứu bảo mật Felix von Leitner tuyên bố trong một bài đăng trên blog rằng một siêu máy tính được đặt ở Barcelona, Tây Ban Nha cũng bị ảnh hưởng bởi một vấn đề an ninh và đã bị tắt.

Nhiều sự cố tiếp tục xảy ra vào ngày 14/5, từ Trung tâm điện toán Leibniz (LRZ), một viện thuộc Viện hàn lâm Khoa học Bavaria, cho biết họ đã ngắt kết nối một cụm máy tính khỏi mạng internet sau khi vi phạm an ninh.

Tại Trung tâm nghiên cứu Julich ở thị trấn Julich của Đức cũng đã ra tình trạng tương tự buộc họ đã phải tắt các siêu máy tính JURECA, JUDAC và JUWELS sau một sự cố bảo mật CNTT. Trong khi đó, Đại học Kỹ thuật ở Dresden cũng tuyên bố họ cũng phải tắt siêu máy tính Taurus của họ.

Ngày 16/5, nhà khoa học người Đức Robert Helling đã công bố một phân tích về phần mềm độc hại đã lây nhiễm một cụm máy tính hiệu năng cao tại Khoa Vật lý tại Đại học Ludwig-Maximilians ở Munich, Đức.

Trung tâm tính toán khoa học Thụy Sĩ (CSCS) tại Zurich, Thụy Sĩ cũng khóa truy cập từ bên ngoài vào cơ sở hạ tầng siêu máy tính của họ sau sự cố mạng và sẽ cho phép truy cập trở lại sau khi khôi phục được môi trường an toàn.

Các siêu máy tính dùng nghiên cứu Covid-19 tại châu Âu bị tấn công

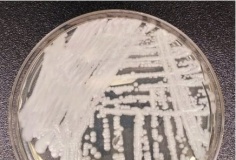

Hiện tại, chưa có tổ chức nào ở trên công bố bất kỳ chi tiết nào về các cuộc xâm nhập. Tuy nhiên, Nhóm ứng phó sự cố an ninh máy tính (CSIRT) cho Cơ sở hạ tầng mạng lưới châu Âu (EGI), một tổ chức châu Âu phối hợp nghiên cứu về siêu máy tính trên khắp châu Âu, đã phát hành các mẫu phần mềm độc hại và các chỉ số thỏa hiệp mạng từ một số sự cố này.

Các mẫu phần mềm độc hại đã được xem xét trước đó bởi Cado Security, một công ty bảo mật mạng có trụ sở tại Hoa Kỳ. Công ty cho biết những kẻ tấn công dường như đã giành được quyền truy cập vào các cụm siêu máy tính thông qua một giao thức mạng được sử dụng để đăng nhập vào một máy tính từ xa gọi là SSH (Secure Socket Shell).

Thông tin đăng nhập dường như đã bị đánh cắp từ các thành viên của các Trường đại học được cấp quyền truy cập vào siêu máy tính để thực hiện các công việc điện toán. Các thông tin đăng nhập SSH bị tấn công thuộc về các trường đại học ở Canada, Trung Quốc và Ba Lan.

Chris Doman, đồng sáng lập công ty bảo mật mạng Cado Security, nói với ZDNet rằng, mặc dù không có bằng chứng chính thức nào để xác nhận rằng tất cả các cuộc xâm nhập đã được thực hiện bởi cùng một nhóm nhưng các bằng chứng như tên tệp phần mềm độc hại giống nhau và các chỉ số mạng cho thấy điều này có thể cùng một đối tượng gây ra.

Theo phân tích của Chris Doman, một khi những kẻ tấn công có được quyền truy cập vào nút siêu máy tính, chúng dường như đã sử dụng một khai thác cho lỗ hổng CVE-2019-15666 để có quyền truy cập root và sau đó triển khai một ứng dụng khai thác tiền điện tử Monero (XMR).

Vấn đề càng tồi tệ hơn khi nhiều tổ chức có siêu máy tính bị ảnh hưởng đã tuyên bố trong những tuần trước rằng họ đang ưu tiên sử dụng các siêu máy tính này để nghiên cứu về sự bùng phát Covid-19, hiện tại rất có thể việc nghiên cứu về Covid-19 đã bị cản trở do sự xâm nhập và thời gian ngừng hoạt động của các siêu máy tính này.

Đây không phải là lần đầu tiên mà phần mềm độc hại khai thác tiền điện tử được cài đặt trên các siêu máy tính. Tuy nhiên, điều này đánh dấu lần đầu tiên khi tin tặc làm điều này. Trong các sự cố trước đây, thường là một nhân viên đã cài đặt công cụ khai thác tiền điện tử vì lợi ích cá nhân của họ.

Trung tâm Siêu máy tính Quốc gia Thụy Sĩ (SNSC) đã xác nhận vụ việc và tạm thời đóng quyền truy cập hệ thống trong khi chờ điều tra. “Một cuộc tấn công mạng đã được tiến hành để nhằm vào một số máy tính hàn lâm. Các kỹ sư hệ thống của chúng tôi đang tích cực làm việc để đưa hệ thống hoạt động trở lại sớm nhất có thể”, trung tâm cho hay. Theo Bloomberg, các siêu máy tính tại SNSC được dùng để nghiên cứu protein màng nhỏ của virus SARS-CoV-2.

Đầu tuần này, Dịch vụ Siêu máy tính Quốc gia Anh có tên ARCHER cũng gặp phải một cuộc tấn công vào hệ thống đăng nhập. ARCHER sử dụng hệ thống siêu máy tính để mô phỏng sự lây lan của dịch Covid-19. Năm ngày sau khi thông báo về sự việc, các hệ thống của ARCHER vẫn đang trong tình trạng ngoại tuyến (offline). Trung tâm siêu máy tính tại thành phố Baden-Wurmern của Đức cũng gặp phải cùng sự cố an ninh.

Trong nhiều năm qua, tin tặc được nhà nước bảo trợ không ít lần bị cáo buộc đã thực hiện các cuộc tấn công nhằm vào hoạt động nghiên cứu để đánh cắp thông tin khoa học, y tế và tài sản trí tuệ thuộc về những công ty trong lĩnh vực công nghệ, quốc phòng, nông nghiệp, cũng như các lĩnh vực khác. Hôm 13.5, Cục Điều tra Liên bang Mỹ (FBI) và Bộ An ninh địa đã đưa ra một tuyên bố cảnh báo cho các nhà nghiên cứu khoa học của Mỹ về các cuộc tấn công của tin tặc có trụ sở tại Trung Quốc. Vụ việc đang được FBI tích cực điều tra.

Thùy Chi (t/h)