Biến thể mã độc tống tiền Qilin.B mới xuất hiện với kỹ thuật mã hóa nâng cao

Các nhà nghiên cứu tới từ công ty an ninh mạng Halcyon (Mỹ) đã phát hiện ra một phiên bản mới của mã độc tống tiền Qilin với các tính năng mã hóa nâng cao, lẩn tránh bị phát hiện bởi các công cụ bảo mật và phá vỡ cơ chế phục hồi dữ liệu.

Biến thể mới này được theo dõi với tên gọi là “Qilin.B”, theo nhà nghiên cứu, mã độc tống tiền này hiện hỗ trợ mã hóa AES-256-CTR với khả năng AESNI (phần mở rộng cho kiến trúc tập lệnh x86) cho các CPU hỗ trợ, giúp tăng tốc quá trình mã hóa, trong khi vẫn giữ lại Chacha20 cho các hệ thống cũ hơn không có phần cứng phù hợp cho AESNI, đảm bảo mã hóa mạnh mẽ trong mọi trường hợp.

Ngoài ra, RSA-4096 với lớp đệm OAEP (padding) được sử dụng để bảo vệ khóa mã hóa, khiến việc giải mã tệp mà không có khóa riêng của kẻ tấn công hoặc giá trị Seed đã thu thập được là không thể.

Mã độc tống tiền Qilin.B mới xuất hiện với kỹ thuật mã hóa nâng cao

Qilin còn được gọi là Agenda, lần đầu tiên được cộng đồng an ninh mạng chú ý vào tháng 7 và tháng 8/2022, với các phiên bản đầu tiên được viết bằng Golang trước khi chuyển sang ngôn ngữ Rust. Phần mềm độc hại này đã phát triển với các kỹ thuật mã hoá tiên tiến và khả năng trốn tránh được tăng cường. Nó đặc biệt nhắm vào các hệ thống quan trọng như sao lưu và cơ sở hạ tầng mạng, làm phức tạp đáng kể các nỗ lực phục hồi cho các tổ chức.

Các cuộc tấn công mới nhất liên quan đến hoạt động mã độc tống tiền này đã đánh cắp thông tin đăng nhập lưu trữ trong trình duyệt Google Chrome trên một nhóm nhỏ các điểm cuối (endpoint) bị xâm phạm, đánh dấu một sự thay đổi nhỏ với các cuộc tấn công tống tiền kép thông thường.

Các mẫu biến thể Qilin.B được Halcyon phân tích cho thấy nó được xây dựng dựa trên các phiên bản cũ hơn với khả năng mã hóa nâng cao và chiến thuật hoạt động vận hành được cải thiện hơn.

Điều này bao gồm việc sử dụng AES-256-CTR hoặc Chacha20 để mã hóa, ngoài ra còn thực hiện các bước để chống phân tích và phát hiện bằng cách chấm dứt các dịch vụ liên quan đến công cụ bảo mật, xóa Windows Event Logs và tự xóa chính nó.

Qilin.B cũng tích hợp các tính năng để hủy các tiến trình được liên kết với các dịch vụ sao lưu và ảo hóa như Veeam, SQL và SAP, cũng như xóa các bản sao lưu ổ đĩa, do đó làm phức tạp thêm các nỗ lực khôi phục.

Halcyon cho biết: “Sự kết hợp giữa các cơ chế mã hóa nâng cao, chiến thuật né tránh phòng thủ hiệu quả và sự gián đoạn liên tục của các hệ thống sao lưu của Qilin.B khiến nó trở thành một biến thể mã độc tống tiền đặc biệt nguy hiểm”.

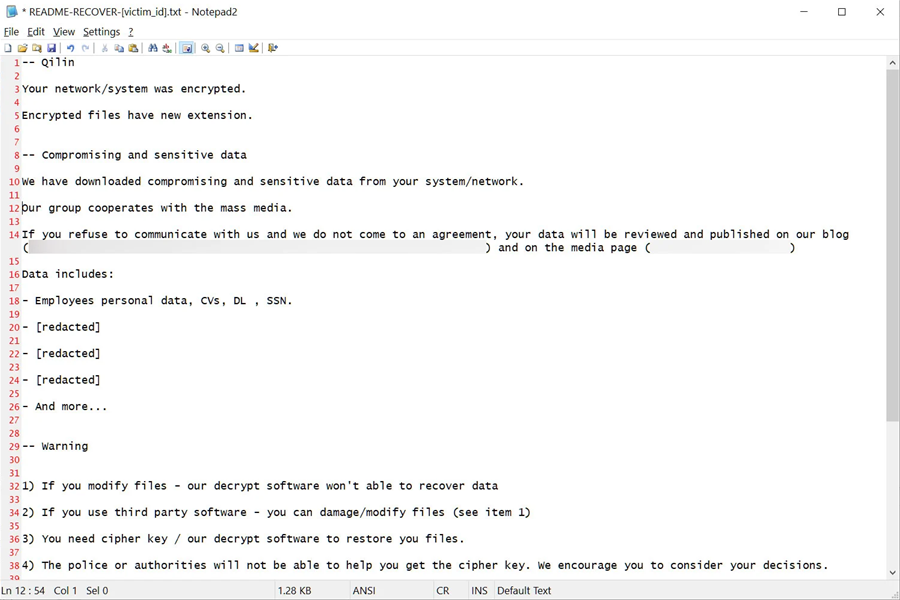

Qilin.B nhắm vào cả thư mục cục bộ và thư mục mạng, tạo ra các ghi chú đòi tiền chuộc cho mỗi thư mục được xử lý, bao gồm cả ID nạn nhân trong tiêu đề.

Thông báo tiền chuộc