Avast phát hành công cụ giải mã miễn phí đối với mã độc tống tiền Malox

Mới đây, hãng bảo mật Avast (Cộng hòa Séc) đã công bố bộ công cụ giải mã miễn phí giúp nạn nhân có thể khôi phục dữ liệu nếu không may trở thành nạn nhân của mã độc tống tiền Mallox.

Được phát hiện lần đầu tiên vào năm 2021, còn được gọi là Fargo, TargetCompany và Tohnichi, Mallox hoạt động theo mô hình ransomware-as-a-service (RaaS) và được biết đến với việc nhắm mục tiêu vào các máy chủ Microsoft SQL Server để xâm phạm ban đầu.

Avast phát hành công cụ giải mã miễn phí đối với mã độc tống tiền Malox

Trước đây, các nhà phát triển Mallox tập trung vào việc cải thiện lược đồ mã hóa của mã độc tống tiền, thế nhưng các nhà nghiên cứu của Avast cho biết điểm yếu trong lược đồ này đã “mở đường” cho việc tạo ra bộ giải mã để giúp khôi phục dữ liệu bị mất trong các cuộc tấn công mã hóa dữ liệu và tống tiền nạn nhân.

Avast cho biết công cụ giải mã này nhắm vào các tệp được mã hóa vào năm 2023 hoặc đầu năm 2024 và có phần mở rộng là [.]bitenc, [.]ma1x0, [.]mallab, [.]malox, [.]mallox, [.]malloxx và [.]xollam. Công ty đã đưa ra hướng dẫn chi tiết về cách sử dụng công cụ giải mã, khuyến cáo nạn nhân của mã độc tống tiền Mallox nên chạy công cụ trên cùng một máy tính mà các tệp đã bị mã hóa.

Các tin tặc đứng sau Mallox thường thực hiện các cuộc tấn công với mục tiêu là các tổ chức trong nhiều lĩnh vực như chính phủ, công nghệ thông tin, dịch vụ pháp lý, sản xuất, dịch vụ bán lẻ và giao thông vận tải. Giống như các nhóm RaaS khác, những kẻ điều hành Mallox đã thực hiện hành vi tống tiền kép, đánh cắp dữ liệu của nạn nhân và đe dọa sẽ tiết lộ dữ liệu đó trên một trang web dựa trên Tor trừ khi nạn nhân trả tiền chuộc.

Trong khi Mallox chủ yếu tập trung vào các hệ thống Windows, các biến thể của nó gần đây được phát hiện nhắm vào máy Linux và hệ thống VMWare ESXi. Trong mọi trường hợp, phương pháp xâm nhập được ưa thích của tin tặc là khai thác các lỗ hổng chưa được vá và tấn công bằng cách sử dụng kỹ thuật Brute Force các mật khẩu yếu.

Sau khi thỏa hiệp ban đầu, những kẻ tấn công sẽ triển khai nhiều chương trình nhúng mã độc, tập lệnh batch và PowerShell để leo thang đặc quyền và tải xuống các công cụ bổ sung, bao gồm cả phần mềm tống tiền mã hóa tệp. Mã độc sử dụng thuật toán mã hóa ChaCha20 để mã hóa các tệp của nạn nhân và thêm phần mở rộng “[.]rmallox” vào đó. Sau đó, nó đưa ra một ghi chú tiền chuộc vào mỗi thư mục chứa các tệp được mã hóa.

Mallox chấm dứt các tiến trình chính liên quan đến hoạt động của cơ sở dữ liệu SQL và mã hóa các tệp lưu trữ và sao lưu, gây ra sự gián đoạn nghiêm trọng. Nó nâng cao đặc quyền để sở hữu các tệp và tiến trình, khóa các tệp hệ thống, vô hiệu hóa các giải pháp bảo mật và chức năng Automatic Repair bằng cách sửa đổi cài đặt cấu hình boot và xóa các bản sao shadow để ngăn việc khôi phục dữ liệu.

Dưới đây là các bước cài đặt công cụ giải mã Mallox

Bước 1: Tải xuống công cụ tại đây.

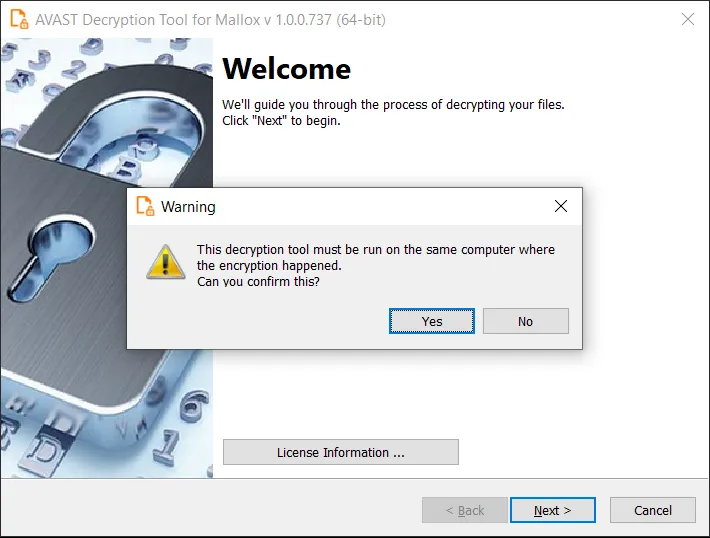

Bước 2: Chạy bộ cài đặt (khuyến nghị chạy với quyền quản trị viên). Như đã đề cập, lưu ý trình giải mã này phải được thực hiện trên cùng một máy tính nơi các tệp bị mã hóa.

Hình 1. Thông báo lưu ý trước khi cài đặt

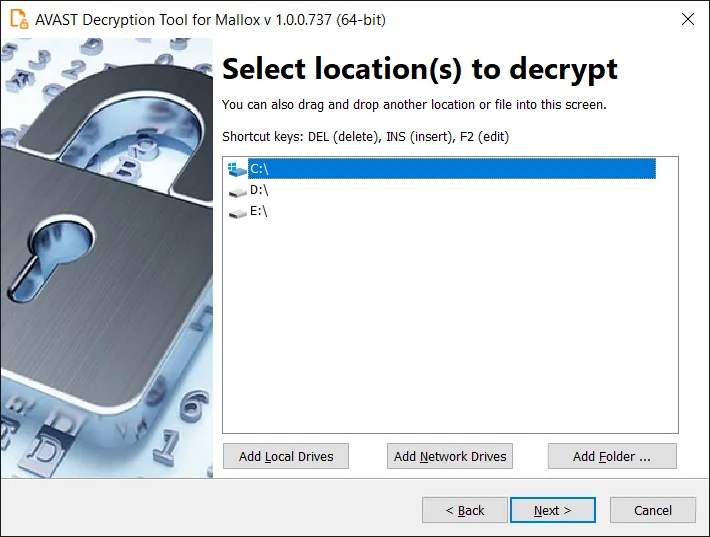

Bước 3: Ở cửa số tiếp theo, người dùng được yêu cầu lựa chọn vị trí (ổ đĩa, thư mục và tệp) cần giải mã.

Hình 2. Lựa chọn vị trí cần giải mã

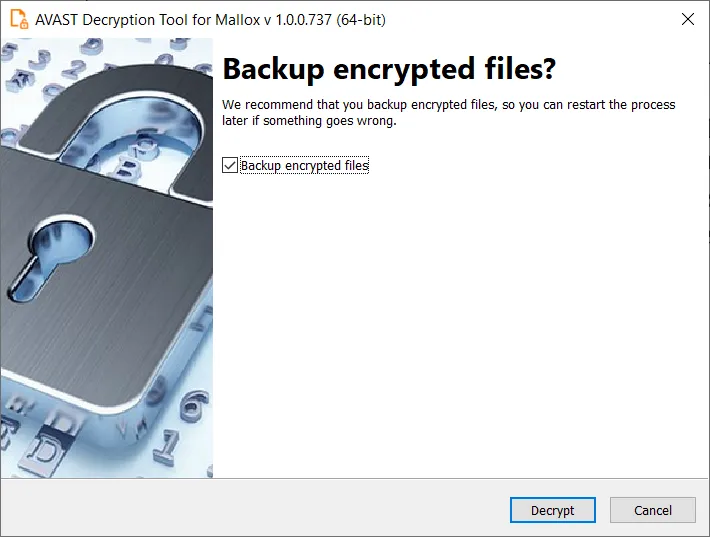

Bước 4: Tiếp đó, người dùng có thể chọn sao lưu các tệp đã mã hóa của mình. Các bản sao lưu này có thể giúp ích nếu có bất kỳ sự cố nào xảy ra trong quá trình giải mã. Tùy chọn này được chọn theo mặc định, Avast khuyến cáo người dùng nên làm như vậy. Sau khi chọn “Decrypt”, quá trình giải mã sẽ bắt đầu. Hãy để trình giải mã hoạt động và đợi cho đến khi nó giải mã xong tất cả các tệp.

Hình 3. Sao lưu các tệp mã hóa và tiến hành giải mã