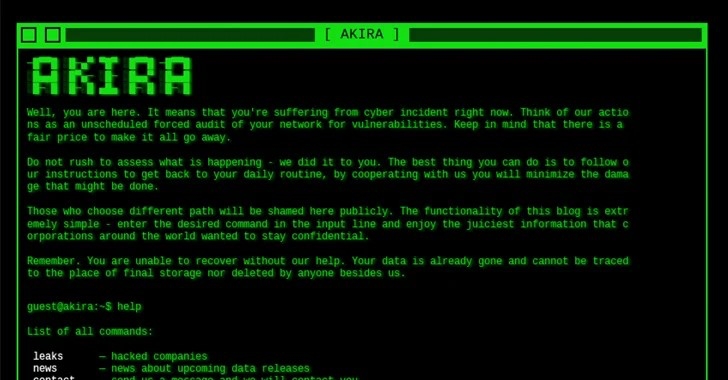

Cảnh báo của CISA: Phần mềm ransomware Akira khai thác lỗ hổng Cisco ASA/FTD

Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) ngày 15/2 vừa qua đã bổ sung một lỗ hổng bảo mật hiện ảnh hưởng đến phần mềm thiết bị bảo mật thích ứng Cisco (Cisco Adaptive Security Appliance - ASA) và phần mềm phòng chống mối đe dọa hỏa lực (Firepower Threat Defense - FTD) vào danh mục Các lỗ hổng bị khai thác đã biết (KEV). Lỗ hổng này cũng có khả năng bị khai thác trong các cuộc tấn công ransomware của Akira.

Lỗ hổng được định danh là CVE-2020-3259 (điểm CVSS: 7,5), cho phép kẻ tấn công truy xuất nội dung bộ nhớ trên thiết bị bị tấn công. Nó đã được Cisco cập nhật phát hành bản vá vào tháng 5/2020 nhằm giải quyết một phần của lỗ hổng.

Cuối tháng 01/2024, Công ty an ninh mạng Truesec cho biết đã tìm thấy bằng chứng cho thấy các cuộc tấn công ransomware Akira đã khai thác lỗ hổng này để xâm phạm nhiều thiết bị Cisco Anyconnect SSL VPN trong năm qua.

Chỉ trong quý IV/2023, nhóm tội phạm này đã liệt kê 49 nạn nhân trên cổng rò rỉ dữ liệu của mình, chỉ xếp sau LockBit (275), Play (110), ALPHV/BlackCat (102), NoEscape (76), 8Base (75) ) và Black Basta (72).

Các cơ quan của Chi nhánh Hành pháp Dân sự Liên bang (FCEB) được yêu cầu khắc phục các lỗ hổng đã xác định trước ngày 7/3/2024 để bảo vệ mạng của họ trước các mối đe dọa tiềm ẩn.

CVE-2020-3259 không phải là lỗ hổng duy nhất bị khai thác để phát tán ransomware. Đầu tháng này, Arctic Wolf Labs đã tiết lộ việc khai thác CVE-2023-22527, lỗ hổng mới được phát hiện gần đây trong Trung tâm dữ liệu Atlassian Confluence và Confluence Server (Atlassian Confluence Data Center and Confluence Server) để triển khai phần mềm tống tiền C3RB3R, cũng như các công cụ khai thác tiền điện tử và trojan truy cập từ xa.

Kế hoạch ransomware-as-a-service (RaaS), giống như Hive đã tấn công hơn 1.000 nạn nhân trên toàn cầu, thu về ít nhất 300 triệu USD lợi nhuận bất hợp pháp kể từ khi xuất hiện vào cuối năm 2021.

Trong bối cảnh ransomware đã trở thành một thị trường béo bở, thu hút sự chú ý của tội phạm mạng đang tìm kiếm lợi nhuận tài chính nhanh chóng, dẫn đến sự gia tăng của những công cụ mới như Alpha và Wing.

Có dấu hiệu cho thấy Alpha có thể được kết nối với NetWalker, công ty đã đóng cửa vào tháng 1/2021 sau một hoạt động thực thi pháp luật quốc tế. Các liên kết liên quan đến sự chồng chéo trong mã nguồn cũng như các chiến thuật, kỹ thuật và quy trình (TTP) được sử dụng trong các cuộc tấn công.

Symantec thuộc sở hữu của Broadcom cho biết: Alpha có thể là một nỗ lực nhằm khôi phục hoạt động ransomware cũ của một hoặc nhiều nhà phát triển NetWalker ban đầu. Ngoài ra, những kẻ tấn công đằng sau Alpha có thể đã mua và sửa đổi tải trọng NetWalker ban đầu để khởi động hoạt động ransomware của riêng chúng.

Cơ quan thẩm định trách nhiệm của Chính phủ Hoa Kỳ (The U.S. Government Accountability Office - GAO), trong một báo cáo được công bố vào cuối tháng 01/2024, đã kêu gọi tăng cường giám sát các biện pháp được khuyến nghị để giải quyết phần mềm tống tiền, đặc biệt đối với các tổ chức thuộc các lĩnh vực sản xuất quan trọng, năng lượng, y tế, y tế công cộng và hệ thống giao thông.

Theo Tạp chí An toàn thông tin