Dịch vụ lừa đảo nhắm vào người dùng iPhone thông qua iMessage

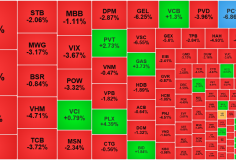

Một dịch vụ lừa đảo mới có tên là Darcula sử dụng 20.000 tên miền để giả mạo thương hiệu và đánh cắp thông tin xác thực từ người dùng Android và iPhone tại hơn 100 quốc gia thông qua iMessage.

Darcula lần đầu được phát hiện vào giữa năm ngoái, tuy nhiên các nhà nghiên cứu phân tích rằng nền tảng này dần trở nên phổ biến hơn trong không gian mạng khi gây ra một số vụ tấn công lớn.

Không giống như các phương thức lừa đảo truyền thống, Darcula sử dụng các công nghệ hiện đại như JavaScript, React, Docker và Harbor, cho phép cập nhật liên tục và bổ sung tính năng mới mà không cần khách hàng phải cài đặt lại.

Dịch vụ lừa đảo này cung cấp 200 mẫu lừa đảo mạo danh các thương hiệu và tổ chức ở hơn 100 quốc gia. Kẻ tấn công chọn một thương hiệu để mạo danh, sau đó cấu hình cài đặt trang web lừa đảo tương ứng và quản lý trực tiếp giao diện thông qua Docker. Hệ thống sử dụng mã nguồn mở Harbor để lưu trữ hình ảnh trên Docker và các trang web lừa đảo được phát triển bằng React.

Các nhà nghiên cứu cho biết dịch vụ Darcula thường sử dụng các tên miền uy tín như ".top" và ".com" để đăng ký phục vụ cho các cuộc tấn công lừa đảo, khoảng 1/3 trong số đó được hỗ trợ bởi Cloudflare.

.png)

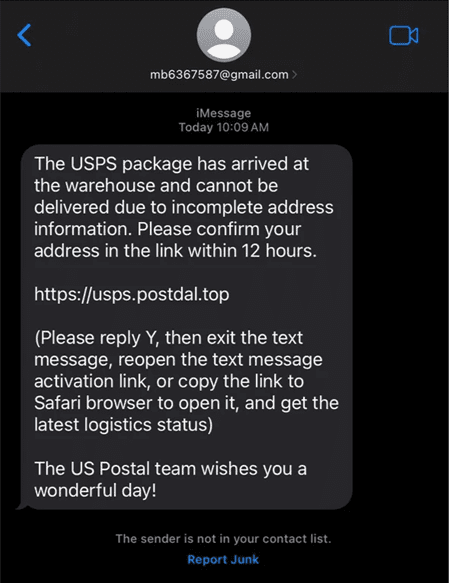

Tin nhắn RCS được gửi từ Darcula.

Darcula khác với các chiến thuật dựa trên SMS truyền thống, thay vào đó sử dụng RCS (Android) và iMessage (iOS) để gửi tin nhắn cho nạn nhân có chứa liên kết đến URL lừa đảo khiến người nhận tin tưởng và coi là hợp pháp trên hệ điều hành. Hơn nữa, vì RCS và iMessage hỗ trợ mã hóa đầu cuối nên không thể ngăn chặn các tin nhắn lừa đảo của chúng.

Tin nhắn lừa đảo được gửi qua iMessage.

Những nỗ lực pháp lý toàn cầu gần đây nhằm hạn chế tội phạm mạng dựa trên SMS bằng cách chặn các tin nhắn đáng ngờ có khả năng gây ra dịch vụ lừa đảo, hướng tới sử dụng các giao thức thay thế RCS và iMessage. Tuy nhiên, các giao thức này vẫn còn những hạn chế mà tin tặc có thể lợi dụng.

Hiện các hãng công nghệ lớn như Apple cấm các tài khoản gửi số lượng lớn tin nhắn đến nhiều người nhận. Còn Google thì hạn chế các thiết bị Android đã root gửi hoặc nhận tin nhắn RCS. Tuy nhiên, tội phạm mạng cố gắng vượt qua những giải pháp này bằng cách tạo nhiều ID Apple và sử dụng cụm thiết bị để gửi một số lượng nhỏ tin nhắn từ mỗi thiết bị.

Biện pháp bảo vệ trong iMessage là chỉ cho phép người nhận nhấp vào liên kết URL nếu họ đã trả lời tin nhắn. Để thực hiện hình thức này, khi muốn nhấp vào liên kết URL người nhận sẽ được hướng dẫn trả lời bằng "Y" hoặc "1", sau đó mới mở lại tin nhắn có liên kết. Quá trình này có thể giảm thiểu hiệu quả của cuộc tấn công lừa đảo.

Các nhà nghiên cứu khuyến cáo người dùng nên cảnh giác một vài dấu hiệu lừa đảo như ngữ pháp không đúng, lỗi chính tả, những lời đề nghị hấp dẫn hoặc những lời kêu gọi hành động khẩn trong tin nhắn được nhận.

Theo Tạp chí An toàn thông tin