Pháp cáo buộc chiến dịch tấn công mạng có liên quan tới Nga

Các quan chức của Pháp tin rằng một loạt các cuộc tấn công mạng từ năm 2017 đến năm 2020 được thực hiện bởi Sandworm - một nhóm tin tặc bị nghi ngờ có liên hệ mật thiết với tình báo quân sự Nga.

Công cụ giám sát mạng công nghệ thông tin mã nguồn mở Centreon được phát triển bởi công ty cùng tên có trụ sở tại Paris. Theo như giới thiệu về dự án trên Github thì Centreon là một trong những phần mềm giám sát linh hoạt và mạnh mẽ nhất trên thị trường.

Các nhà chức trách an ninh mạng của Pháp cảnh báo rằng, công cụ này đã bị tin tặc nghi ngờ có liên quan tới Nga nhắm tới để làm véc tơ tấn công vào các công ty, tổ chức tại Pháp. Nhưng không giống như cuộc tấn công vào chuỗi cung ứng SolarWinds, trong chiến dịch này, những kẻ tấn công xâm nhập qua các phiên bản phần mềm Centreon đã lỗi thời, chưa được vá lỗi.

Cơ quan An ninh không gian mạng Quốc gia của Pháp được gọi là ANSSI nói rằng: chiến dịch tấn công đã dẫn đến việc một số tổ chức của Pháp bị xâm nhập trong khoảng thời gian lên đến ba năm.

Thông tin về chiến dịch tấn công

Đội phản ứng nhanh về máy tính của chính phủ Pháp (ANSSI's CERT-FR) đã đưa ra cảnh báo: "Chiến dịch này chủ yếu ảnh hưởng đến các nhà cung cấp dịch vụ công nghệ thông tin, đặc biệt là các nhà cung cấp dịch vụ lưu trữ web". Nội dung cảnh báo bao gồm các dấu hiệu về việc xâm nhập mà tất cả các tổ chức có thể sử dụng để phát hiện và ngăn chặn các cuộc tấn công tương tự.

Một phát ngôn viên của Centreon cho biết, phiên bản mã nguồn mở mà những kẻ tấn công nhắm mục tiêu tồn tại năm 2014 hoặc 2015. Vì vậy, cốt lõi của chiến dịch đó là việc người dùng đã không cập nhật phiên bản Centreon mới. Các phiên bản bị tấn công tồn tại các tệp Webshell và cửa hậu. Hiện tại, không có khách hàng thương mại của Centreon nào bị tấn công liên quan đến chiến dịch này.

Phát ngôn viên của Centreon cũng đưa ra khuyến nghị cho người dùng nên cập nhật định kỳ phiên bản của phần mềm. Ngoài ra, khách hàng nên áp dụng các biện pháp an ninh khác cho hệ thống giám sát Centreon và tuyệt đối không thực hiện việc giám sát khi hệ thống này có kết nối đến Internet.

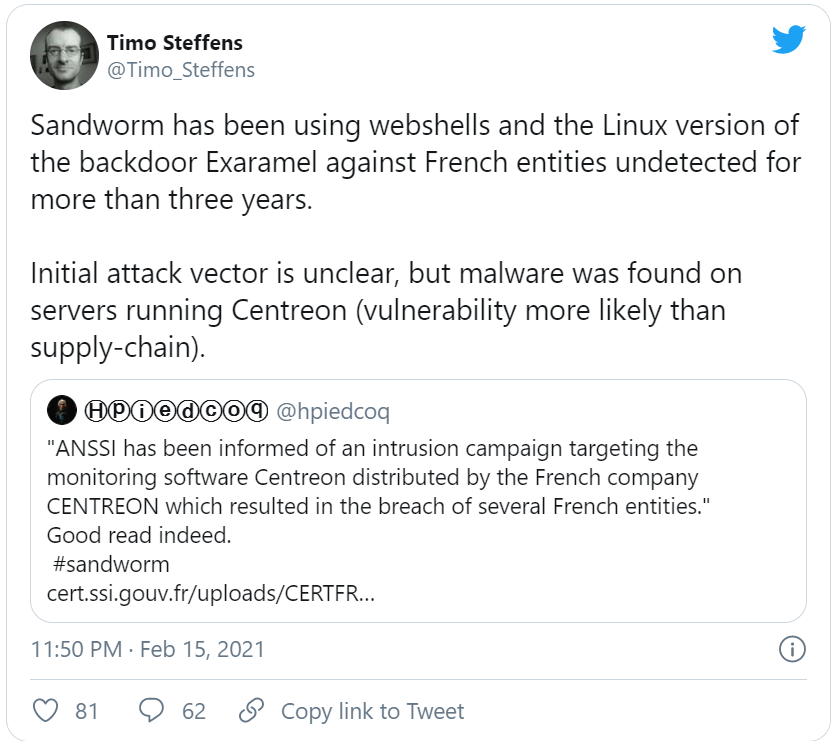

Một chuyên gia người Đức Timo Steffens cũng cho rằng, dựa trên cảnh báo của ANSSI chiến dịch nhắm mục tiêu Centreon đã khai thác các hệ thống chưa được vá, thay vì phát tán mã độc vào bên trong phần mềm được phát hành của các công ty.

Việc cài mã độc vào bên trong phần mềm thương mại được phát hành có liên quan tới cuộc tấn công chuỗi cung ứng SolarWinds xảy ra năm 2020. Khi đó, các tin tặc Nga cũng bị nghi ngờ là gián điệp khi đã cài cửa hậu Sunburst vào phần mềm Orion của công ty SolarWinds, gây ảnh hưởng tới 18.000 người dùng.

Sử dụng webshell để truy cập từ xa

Theo báo cáo dài 40 trang bằng tiếng Pháp, được ANSSI phát hành vào thứ Hai (27/1) thì nạn nhân đầu tiên được biết đến của chiến dịch nhắm mục tiêu vào ứng dụng Centreon đã bị xâm nhập vào cuối năm 2017. Chiến dịch này hoạt động trong suốt ba năm cho đến khi bị phát hiện. ANSSI cho biết, mã độc được phát hiện trên các hệ thống của các tổ chức bị tấn công không phải là loại mã độc mới, điển hình là mã độc trên Linux được hãng bảo mật ESET đặt tên là Exaramel.

Theo CERT-FR, các hệ thống bị xâm nhập tồn tại mã độc cửa hậu dưới dạng một webshell trên một số máy chủ Centreon tiếp xúc với Internet. Cửa hậu này được xác định là webshell PAS phiên bản 3.1.4. Ngoài ra, CERT-FR còn tìm thấy một cửa hậu khác giống với một cửa hậu được ESET mô tả và có tên là Exaramel.

Webshell PAS trước đây đã được sử dụng bởi những kẻ tấn công được cho là có liên quan tới Nga, ví dụ như chiến dịch APT Grizzly Steppe. Đây là một web shell PHP đầy đủ tính năng được kẻ tấn công sử dụng để duy trì quyền truy cập liên tục trên trang web nạn nhân.

CERT-FE còn chỉ ra chiến dịch này có một số điểm tương đồng với các chiến dịch trước đó được cho là do nhóm xâm nhập có tên Sandworm. Mặc dù, việc tìm thấy các mã độc đã được những kẻ tấn công sử dụng trước đây không đủ để quy kết bất kỳ việc sử dụng phần mềm độc hại đó cho cùng một nhóm những kẻ tấn công. Nhưng việc CERT-FE đặt tên là SandWorm là một dấu hiệu cho thấy nghi ngờ nhóm này trên thực tế có liên quan.

SandWorm - Nhóm tin tặc đến từ Nga

Sandworm là một nhóm các tin tặc được cho là hoạt động dưới sự tài trợ của chính phủ Nga, với thiên hướng tấn công phá hoại, thuộc cơ quan tình báo quân đội GRU. GRU Unit 74455 là tên gọi chính thức của nhóm hay còn được gọi là TeleBots, Voodoo Bear và Iron Viking.

Các điệp viên GRU của Nga - hay còn gọi là Sandworm bị cáo buộc, đã bị truy tố vào tháng 10/2020 (từ trái sang phải, hàng trên cùng): Yuriy Andrienko, Sergey Detistov, Pavel Frolov, Anatoliy Kovalev, Artem Ochichenko và Petr Pliskin (Nguồn: Bộ Tư pháp Hoa Kỳ)

Trong một bản cáo trạng vào tháng 10/2020, các nhà chức trách Hoa Kỳ cáo buộc các thành viên của Đơn vị 74455 GRU có liên quan trực tiếp đến nhiều cuộc tấn công, bao gồm: vụ tấn công ransomware giả NotPetya vào năm 2017, Thế vận hội Mùa đông 2018, Thế vận hội Mùa hè 2020 và các cuộc tấn công chống lại các tổ chức điều tra vụ tấn công Novichok năm 2018 của Nga trên đất Anh.

Đáp trả lại cáo buộc này, các nhà chức trách Nga đã bác bỏ và cho đó là một nỗ lực nhằm bôi nhọ Moscow.

Theo antoanthongtin.vn