OpenAI xác nhận kẻ tấn công sử dụng ChatGPT để viết phần mềm độc hại

OpenAI đã ngăn chặn hơn 20 hoạt động mạng độc hại bằng cách lợi dụng chatbot hỗ trợ AI, ChatGPT, để gỡ lỗi và phát triển phần mềm độc hại, phát tán thông tin sai lệch, trốn tránh phát hiện và thực hiện các cuộc tấn công lừa đảo.

Báo cáo tập trung vào các hoạt động kể từ đầu năm, là xác nhận chính thức đầu tiên rằng các công cụ AI chính thống được sử dụng để tăng cường các hoạt động tấn công mạng.

Những dấu hiệu đầu tiên của hoạt động này đã được Proofpoint báo cáo vào tháng 4, nghi ngờ TA547 (hay còn gọi là "Scully Spider") triển khai trình tải PowerShell do AI viết cho phần mềm đánh cắp thông tin Rhadamanthys.

Tháng trước, các nhà nghiên cứu tại HP Wolf đã báo cáo với độ tin cậy cao rằng tội phạm mạng nhắm vào người dùng Pháp đang sử dụng các công cụ AI để viết các tập lệnh được sử dụng như một phần của chuỗi lây nhiễm nhiều bước.

Báo cáo mới nhất của OpenAI xác nhận việc lạm dụng ChatGPT, nêu ra các trường hợp tác nhân đe dọa từ Trung Quốc và Iran lợi dụng công cụ này để nâng cao hiệu quả hoạt động của chúng.

Sử dụng ChatGPT trong các cuộc tấn công thực tế

Tác nhân đe dọa đầu tiên được OpenAI nêu tên là "SweetSpecter", một đối thủ người Trung Quốc được các nhà phân tích của Cisco Talos ghi nhận lần đầu tiên vào tháng 11 năm 2023 là một nhóm đe dọa gián điệp mạng nhắm vào các chính phủ châu Á.

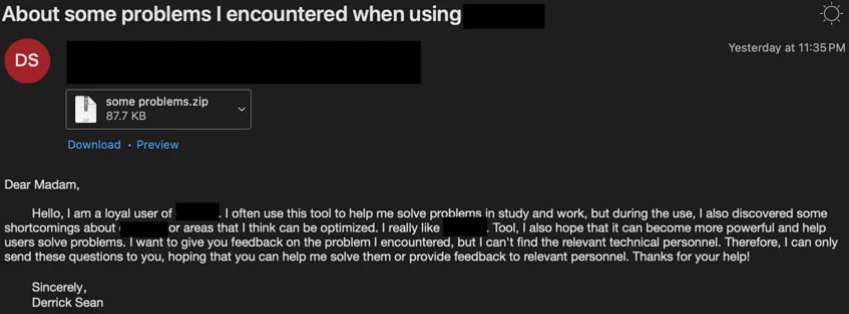

OpenAI báo cáo rằng SweetSppecter đã nhắm mục tiêu trực tiếp vào họ, gửi email lừa đảo có tệp đính kèm ZIP độc hại được ngụy trang dưới dạng yêu cầu hỗ trợ đến địa chỉ email cá nhân của nhân viên OpenAI.

Nếu mở, các tệp đính kèm sẽ kích hoạt chuỗi lây nhiễm, khiến SugarGh0st RAT xâm nhập vào hệ thống của nạn nhân.

Email lừa đảo được gửi đến nhân viên OpenAI. Nguồn: Proofpoint

Sau khi điều tra sâu hơn, OpenAI phát hiện SweetSpector đang sử dụng một nhóm tài khoản ChatGPT thực hiện nghiên cứu phân tích lỗ hổng và viết tập lệnh với sự trợ giúp của công cụ LLM.

Kẻ tấn công đã sử dụng ChatGPT cho các yêu cầu sau:

|

Hoạt động |

Khung LLM ATT&CK Thể loại |

|

Hỏi về lỗ hổng trong nhiều ứng dụng khác nhau. |

trinh sát được thông báo LLM |

|

Hỏi cách tìm kiếm các phiên bản Log4j cụ thể dễ bị tấn công bởi RCE Log4Shell quan trọng. |

trinh sát được thông báo LLM |

|

Hỏi về các hệ thống quản lý nội dung phổ biến được sử dụng ở nước ngoài. |

trinh sát được thông báo LLM |

|

Yêu cầu cung cấp thông tin về số CVE cụ thể. |

trinh sát được thông báo LLM |

|

Hỏi về cách tạo ra máy quét toàn Internet. |

trinh sát được thông báo LLM |

|

Hỏi cách sử dụng sqlmap để tải một web shell tiềm năng lên máy chủ đích. |

Nghiên cứu lỗ hổng được hỗ trợ bởi LLM |

|

Yêu cầu trợ giúp tìm cách khai thác cơ sở hạ tầng thuộc sở hữu của một nhà sản xuất ô tô nổi tiếng. |

Nghiên cứu lỗ hổng được hỗ trợ bởi LLM |

|

Cung cấp mã và yêu cầu trợ giúp thêm bằng cách sử dụng dịch vụ truyền thông để gửi tin nhắn văn bản theo chương trình. |

Kỹ thuật viết kịch bản nâng cao của LLM |

|

Yêu cầu trợ giúp gỡ lỗi khi phát triển tiện ích mở rộng cho công cụ an ninh mạng. |

Kỹ thuật viết kịch bản nâng cao của LLM |

|

Yêu cầu trợ giúp để gỡ lỗi mã là một phần của khuôn khổ lớn hơn để gửi tin nhắn văn bản theo chương trình đến các số do kẻ tấn công chỉ định. |

Phát triển có sự hỗ trợ của LLM |

|

Yêu cầu nêu ra các chủ đề mà nhân viên cơ quan chính phủ thấy thú vị và tên tệp đính kèm nào là phù hợp để tránh bị chặn. |

Kỹ thuật xã hội được LLM hỗ trợ |

|

Yêu cầu các biến thể của tin nhắn tuyển dụng do kẻ tấn công cung cấp. |

Kỹ thuật xã hội được LLM hỗ trợ |

Trường hợp thứ hai liên quan đến nhóm đe dọa 'CyberAv3ngers' có liên hệ với Lực lượng Vệ binh Cách mạng Hồi giáo Iran (IRGC), được biết đến với việc nhắm vào các hệ thống công nghiệp ở các địa điểm cơ sở hạ tầng quan trọng tại các nước phương Tây.

OpenAI báo cáo rằng các tài khoản liên quan đến nhóm đe dọa này đã yêu cầu ChatGPT tạo thông tin xác thực mặc định trong Bộ điều khiển logic lập trình (PLC) được sử dụng rộng rãi, phát triển các tập lệnh bash và Python tùy chỉnh và làm tối nghĩa mã.

Các tin tặc Iran cũng sử dụng ChatGPT để lập kế hoạch cho hoạt động sau khi xâm phạm, tìm hiểu cách khai thác các lỗ hổng cụ thể và chọn phương pháp đánh cắp mật khẩu người dùng trên hệ thống macOS, như được liệt kê bên dưới.

|

Hoạt động |

Khung LLM ATT&CK Thể loại |

|

Yêu cầu liệt kê các loại bộ định tuyến công nghiệp thường dùng ở Jordan. |

trinh sát được thông báo LLM |

|

Yêu cầu liệt kê các giao thức và cổng công nghiệp có thể kết nối với Internet. |

trinh sát được thông báo LLM |

|

Yêu cầu mật khẩu mặc định cho thiết bị Tridium Niagara. |

trinh sát được thông báo LLM |

|

Yêu cầu nhập tên người dùng và mật khẩu mặc định của Bộ định tuyến công nghiệp Hirschmann RS Series. |

trinh sát được thông báo LLM |

|

Yêu cầu cung cấp các lỗ hổng mới được tiết lộ trong CrushFTP và Cisco Integrated Management Controller cũng như các lỗ hổng cũ hơn trong phần mềm Asterisk Voice over IP. |

trinh sát được thông báo LLM |

|

Yêu cầu danh sách các công ty điện, nhà thầu và PLC phổ biến tại Jordan. |

trinh sát được thông báo LLM |

|

Hỏi tại sao đoạn mã bash lại trả về lỗi.. |

Kỹ thuật viết kịch bản nâng cao của LLM |

|

Yêu cầu tạo máy khách Modbus TCP/IP. |

Kỹ thuật viết kịch bản nâng cao của LLM |

|

Yêu cầu quét mạng để tìm lỗ hổng có thể khai thác. |

Nghiên cứu lỗ hổng được hỗ trợ bởi LLM |

|

Yêu cầu quét các tệp zip để tìm lỗ hổng có thể khai thác. |

Nghiên cứu lỗ hổng được hỗ trợ bởi LLM |

|

Yêu cầu ví dụ về mã nguồn C làm rỗng quy trình. |

Nghiên cứu lỗ hổng được hỗ trợ bởi LLM |

|

Hỏi cách làm tối nghĩa đoạn mã lệnh vba trong excel. |

LLM-né tránh phát hiện dị thường được tăng cường |

|

Yêu cầu mô hình làm tối nghĩa mã (và cung cấp mã).

|

LLM-né tránh phát hiện dị thường được tăng cường |

|

Hỏi cách sao chép tệp SAM. |

Hoạt động sau thỏa hiệp được hỗ trợ bởi LLM |

|

Yêu cầu ứng dụng thay thế cho mimikatz. |

Hoạt động sau thỏa hiệp được hỗ trợ bởi LLM |

|

Hỏi cách sử dụng pwdump để xuất mật khẩu. |

Hoạt động sau thỏa hiệp được hỗ trợ bởi LLM |

|

Hỏi cách truy cập mật khẩu người dùng trong MacOS. |

Hoạt động sau thỏa hiệp được hỗ trợ bởi LLM |

Trường hợp thứ ba được nêu bật trong báo cáo của OpenAI liên quan đến Storm-0817, cũng là tác nhân đe dọa từ Iran.

Nhóm này được cho là đã sử dụng ChatGPT để gỡ lỗi phần mềm độc hại, tạo trình thu thập dữ liệu Instagram, dịch hồ sơ LinkedIn sang tiếng Ba Tư và phát triển phần mềm độc hại tùy chỉnh cho nền tảng Android cùng với cơ sở hạ tầng chỉ huy và kiểm soát hỗ trợ, như được liệt kê bên dưới.

|

Hoạt động |

Khung LLM ATT&CK Thể loại |

|

Đang tìm kiếm sự trợ giúp để gỡ lỗi và triển khai trình thu thập dữ liệu Instagram. |

Kỹ thuật viết kịch bản nâng cao của LLM |

|

Dịch hồ sơ LinkedIn của các chuyên gia an ninh mạng người Pakistan sang tiếng Ba Tư. |

Trinh sát được thông báo LLM |

|

Yêu cầu hỗ trợ gỡ lỗi và phát triển trong việc triển khai phần mềm độc hại Android và cơ sở hạ tầng lệnh và kiểm soát tương ứng. |

Phát triển có sự hỗ trợ của LLM

|

Phần mềm độc hại được tạo ra với sự trợ giúp của chatbot OpenAI có thể đánh cắp danh sách liên lạc, nhật ký cuộc gọi và các tệp được lưu trữ trên thiết bị, chụp ảnh màn hình, kiểm tra lịch sử duyệt web của người dùng và xác định vị trí chính xác của họ.

"Song song với đó, STORM-0817 đã sử dụng ChatGPT để hỗ trợ phát triển mã phía máy chủ cần thiết để xử lý các kết nối từ các thiết bị bị xâm phạm", báo cáo của Open AI có đoạn viết.

"Điều này cho phép chúng tôi thấy rằng máy chủ chỉ huy và kiểm soát cho phần mềm độc hại này được thiết lập trên WAMP (Windows, Apache, MySQL & PHP/Perl/Python) và trong quá trình thử nghiệm đã sử dụng tên miền stickhero[.]pro."

Tất cả tài khoản OpenAI được các tác nhân đe dọa nêu trên sử dụng đều bị cấm và các chỉ số xâm phạm liên quan, bao gồm địa chỉ IP, đã được chia sẻ với các đối tác an ninh mạng.

Mặc dù không có trường hợp nào được mô tả ở trên mang lại cho tác nhân đe dọa khả năng mới trong việc phát triển phần mềm độc hại, nhưng chúng chứng minh rằng các công cụ AI tạo sinh có thể giúp các hoạt động tấn công hiệu quả hơn đối với tác nhân ít kỹ năng, hỗ trợ chúng trong mọi giai đoạn, từ lập kế hoạch đến thực hiện.