Tháng 10: Bùng nổ tấn công phishing và ransomware

Tháng 10/2025 chứng kiến sự gia tăng đột biến của các chiến dịch phishing (tấn công lừa đảo trực tuyến) và ransomware (mã độc tống tiền), khi tin tặc khai thác các nền tảng hợp pháp như Google, Figma hay ClickUp để đánh cắp thông tin doanh nghiệp và tấn công vào hạ tầng ảo hóa toàn cầu.

Phishing tinh vi hơn nhờ “núp bóng” nền tảng hợp pháp

Theo phân tích của Công ty an ninh mạng như ANY.RUN, tháng 10 vừa qua đánh dấu bước leo thang đáng kể trong các cuộc tấn công mạng.

Tin tặc ngày càng lợi dụng các dịch vụ đám mây đáng tin cậy để phát động chiến dịch lừa đảo và đánh cắp thông tin xác thực người dùng doanh nghiệp.

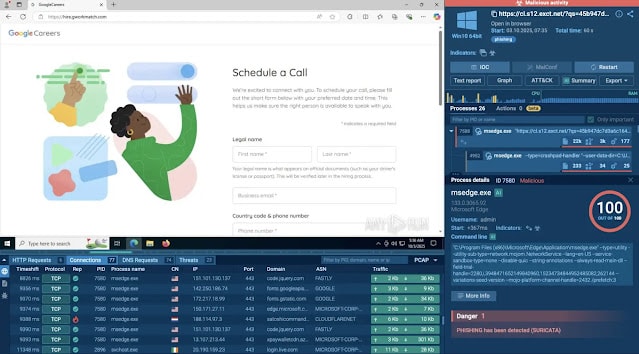

Google Careers là một trong những trang web được tội phạm mạng giả mạo để lừa đảo.

Một trong những chiến dịch nổi bật là chiến dịch giả mạo trang tuyển dụng Google Careers, gửi email mời ứng tuyển với liên kết chuyển hướng qua Salesforce và CAPTCHA của Cloudflare, trước khi dẫn nạn nhân đến trang giả chứa mã độc tại satoshicommands.com.

Không chỉ dừng lại ở Google, nền tảng thiết kế Figma cũng bị lợi dụng để phát tán các lời mời chia sẻ “tài liệu” giả mạo của Microsoft. Khi người dùng truy cập, họ bị dẫn qua nhiều bước xác thực giả, cuối cùng là trang đăng nhập giả mạo nhằm thu thập thông tin đăng nhập.

Nhóm tin tặc Storm-1747 được cho là đứng sau gần một nửa các vụ tấn công kiểu này, tận dụng uy tín của Figma để phát tán đường dẫn độc hại khó bị phát hiện. Mỗi chiến dịch đều được thiết kế tinh vi, có CAPTCHA và nhiều lớp chuyển hướng, khiến các công cụ bảo mật truyền thống gần như bất lực.

Bên cạnh đó, nền tảng quản lý công việc ClickUp cũng trở thành công cụ trong tay tin tặc. Các email lừa đảo giả danh gửi người dùng đến doc.clickup.com, sau đó chuyển tiếp qua tên miền Microsoft và Azure Blob Storage, tạo thành chuỗi chuyển hướng được ngụy trang hoàn hảo như hoạt động cộng tác thực tế.

Cách thức này khiến các danh sách “whitelist” của doanh nghiệp không thể nhận diện, dẫn đến hàng loạt vụ rò rỉ thông tin đăng nhập.

TyKit: Bộ công cụ phishing nguy hiểm trỗi dậy

Một điểm đáng chú ý trong tháng 10 là sự nổi lên của TyKit - bộ công cụ phishing có thể tái sử dụng, lần đầu bị phát hiện vào tháng 5/2025 nhưng đạt đỉnh hoạt động trong tháng 10.

TyKit ẩn mã JavaScript được mã hóa phức tạp bên trong tệp SVG, sử dụng các kỹ thuật như eval, Base64 và kiểm tra máy chủ điều khiển theo giai đoạn để tránh bị phân tích. Khi kích hoạt, mã độc sẽ chuyển hướng người dùng đến các trang giả mạo Microsoft 365 tinh vi, đánh cắp tài khoản bằng kỹ thuật Adversary-in-the-Middle (AiTM).

Một điểm đáng chú ý trong tháng 10 là sự nổi lên của TyKit - bộ công cụ phishing có thể tái sử dụng, lần đầu bị phát hiện vào tháng 5/2025 nhưng đạt đỉnh hoạt động trong tháng 10. TyKit ẩn mã JavaScript được mã hóa phức tạp bên trong tệp SVG, sử dụng các kỹ thuật như eval, Base64 và kiểm tra máy chủ điều khiển theo giai đoạn để tránh bị phân tích.

Khi kích hoạt, mã độc sẽ chuyển hướng người dùng đến các trang giả mạo Microsoft 365 tinh vi, đánh cắp tài khoản bằng kỹ thuật Adversary-in-the-Middle (AiTM).

Các cuộc tấn công sử dụng TyKit nhắm vào nhiều lĩnh vực trọng yếu như tài chính, chính phủ và viễn thông, trải rộng trên nhiều khu vực, với hàng trăm tài khoản bị chiếm đoạt. Bộ công cụ này được xem là bước tiến lớn trong khả năng ẩn mình, qua mặt hầu hết các biện pháp bảo mật tĩnh, khiến việc phát hiện hành vi tấn công càng trở nên cấp thiết.

LockBit 5.0: Ransomware mở rộng ra nhiều hệ điều hành

Song song với làn sóng phishing, tháng 10 cũng chứng kiến sự xuất hiện của LockBit 5.0 - biến thể ransomware đa nền tảng mới nhất của nhóm LockBit, được tung ra nhân dịp kỷ niệm 6 năm hoạt động của tổ chức này.

Khác với các phiên bản trước chỉ nhắm vào hệ thống Windows, LockBit 5.0 đã mở rộng phạm vi tấn công sang Linux và VMware ESXi, với khả năng mã hóa dữ liệu nhanh hơn, khó phân tích hơn. Biến thể này tích hợp các kỹ thuật như ẩn mã DLL, phản chiếu mã (DLL reflection) và cơ chế chống phân tích ngược, cho phép tin tặc mã hóa dữ liệu trên máy ảo chỉ trong vài phút.

Đặc biệt, phiên bản dành cho ESXi được đánh giá là cực kỳ nguy hiểm, vì có thể đồng thời mã hóa nhiều máy ảo trên cùng một máy chủ, khiến toàn bộ trung tâm dữ liệu bị tê liệt.

Các biến thể dành cho Linux và Windows cũng được bổ sung tính năng tự nhận diện khu vực, tắt dịch vụ hệ thống và xóa nhật ký để làm phức tạp hóa quá trình khôi phục. Các cuộc tấn công đã lan rộng sang châu Âu, Bắc Mỹ và châu Á, gây thiệt hại tài chính và thời gian ngừng hoạt động nghiêm trọng.

Cần chuyển sang phát hiện hành vi thay vì dựa vào chỉ số tĩnh

Theo ANY.RUN, các công cụ bảo mật dựa trên chỉ báo lây nhiễm (IOC) hiện không còn đủ để đối phó với những kỹ thuật tấn công tinh vi mới.

Các chuyên gia nhấn mạnh tầm quan trọng của việc phát hiện hành vi trong môi trường sandbox, giúp nhận diện sớm những mẫu hoạt động bất thường mà hệ thống quét truyền thống dễ bỏ sót.

Các chuyên gia khuyên nhấn mạnh việc phát hiện hành vi trong môi trường sandbox để phát hiện những bất thường.

Các khuyến nghị bao gồm: triển khai phân tích động cho các tệp SVG và đường dẫn chuyển hướng đáng ngờ, áp dụng xác thực đa yếu tố chống phishing, giám sát các tên miền khả nghi như segy.zip hoặc hire.gworkmatch.com, đồng thời duy trì sao lưu định kỳ và kiểm soát truy cập thông qua VPN.

Việc tích hợp nguồn tình báo mối đe dọa và giám sát hành vi trên nền tảng như ANY.RUN có thể giúp rút ngắn thời gian phản ứng và ngăn chặn các chiến dịch tấn công tương tự.

Ngoài ra, các doanh nghiệp được khuyến cáo thường xuyên diễn tập tình huống tấn công mạng và cập nhật kịch bản ứng phó, chuẩn bị cho các đợt bùng phát tiếp theo khi tin tặc tiếp tục khai thác các nền tảng hợp pháp để mở rộng quy mô tấn công./.