Tin tặc Trung Quốc đánh cắp 115 triệu thẻ tín dụng của Mỹ trong chiến dịch lừa đảo tin nhắn SMS

Một chiến dịch lừa đảo "smishing" hay còn gọi là lừa đảo qua tin nhắn văn bản (SMS) quy mô lớn, được cho là bắt nguồn từ các nhóm tội phạm mạng Trung Quốc đã gây chấn động hệ thống thanh toán điện tử của Mỹ. Theo báo cáo từ các tổ chức an ninh mạng quốc tế, chỉ trong vòng 15 tháng (từ tháng 7/2023 đến tháng 10/2024), các nhóm này đã đánh cắp thông tin của khoảng 115 triệu thẻ thanh toán gây rò rỉ thông tin và thiệt hại nghiêm trọng.

Điểm đáng chú ý nhất trong chiến dịch này không chỉ là quy mô, mà còn là mức độ tinh vi vượt trội. Khác với các hình thức SMS truyền thống, nhóm tội phạm này vận hành theo mô hình “phishing-as-a-service” - một hệ sinh thái tội phạm có tổ chức chặt chẽ. Trên nền tảng Telegram, nhóm có tên là “dy-tongbu” do một đối tượng có biệt danh “Lão Vương” điều hành đã cung cấp công cụ lừa đảo trọn gói: Từ phát triển phần mềm, phân phối phần mềm độc hại, hỗ trợ kỹ thuật đến cơ chế thanh toán và báo cáo hiệu quả.

Phần mềm độc hại còn được tích hợp công nghệ chặn IP của các chuyên gia phân tích, chỉ cho phép thiết bị di động truy cập và đặc biệt có khả năng vượt qua (bypass) các biện pháp xác thực đa yếu tố (MFA). Nhóm tội phạm này có mức độ tăng trưởng nhanh chóng từ khoảng 2800 thành viên vào tháng 8/2023 lên hơn 4.400 thành viên vào đầu năm 2025.

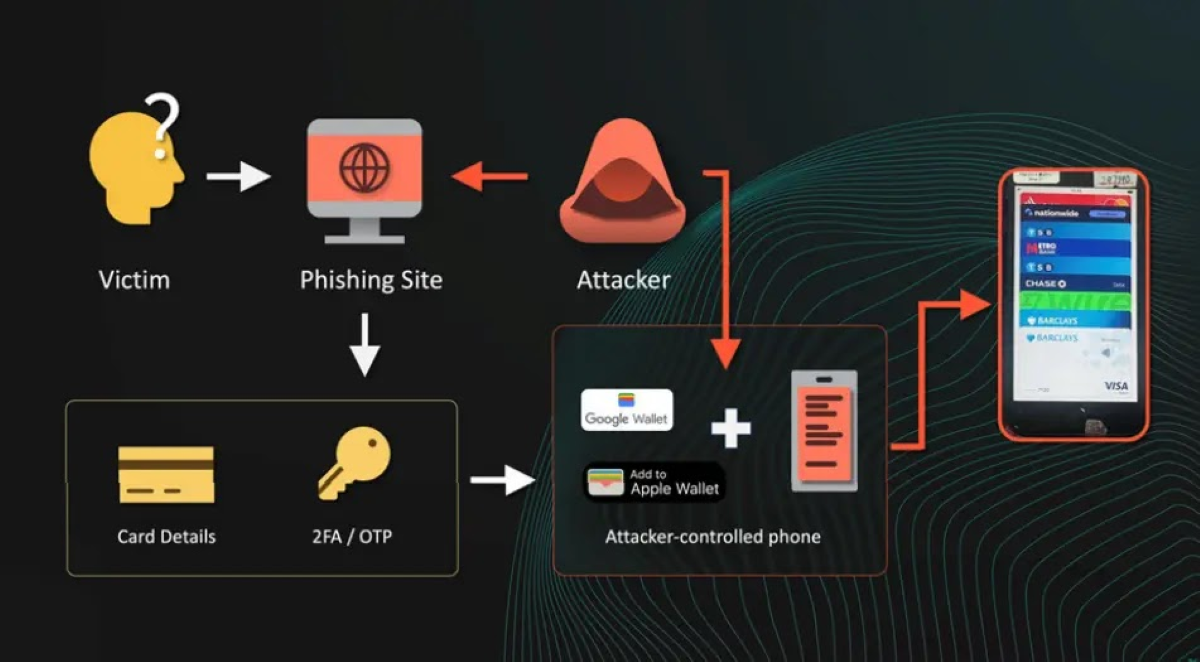

Chiến thuật tấn công bắt đầu bằng các tin nhắn SMS hoặc RCS giả mạo thông báo từ ngân hàng , hãng vận chuyển hoặc cổng thanh toán. Khi người dùng nhấp vào đường link, họ được dẫn tới một trang giả mạo giao diện ngân hàng để nhập thông tin thẻ, mã OTP, thậm chí cả mã PIN. Các dữ liệu này sau đó được sử dụng để tạo token và thêm thẻ vào các ví điện tử như Apple Pay hoặc Google Wallet, cho phép thực hiện các giao dịch gian lận mà không cần trực tiếp dùng thẻ vật lý - một cách thức rất khó bị hệ thống giám sát phát hiện.

Để tránh kích hoạt cảnh báo gian lận, nhóm tội phạm này sử dụng một chiến lược thông minh là thêm 4 đến 7 thẻ cho mỗi thiết bị đối với nạn nhân ở Mỹ và từ 7 đến 10, thẻ đối với nạn nhân ở Vương quốc Anh. Điều này cho phép chúng sử dụng thẻ bị đánh cắp để thanh toán không tiếp xúc và mua sắm trực tuyến mà không kích hoạt cảnh báo bảo mật.

Cách thức khai thác ví điện tử của tin tặc

Cơ chế vận hành của nhóm này giống như một công ty công nghệ thực thụ, chúng dùng phần mềm để quản lý dự án, có đội công nghệ để phát triển tính năng mới cho phần mềm smishing và cung cấp dịch vụ khách hàng 24/7 cho các "đại lý lừa đảo" sử dụng sản phẩm. Một số nền tảng còn cung cấp báo cáo hiệu suất, tính năng lọc nạn nhân theo vị trí địa lý và tự động hóa toàn bộ chuỗi tấn công, cho thấy mức độ chuyên nghiệp và đầu tư bài bản hiếm thấy trong thế giới tội phạm mạng.

Chiến dịch này là hồi chuông cảnh báo mạnh mẽ cho các tổ chức tài chính và người dùng. Việc phụ thuộc đơn thuần vào mã OTP hoặc xác thực hai yếu tố không còn đủ để bảo vệ thông tin thanh toán. Trong bối cảnh ví điện tử ngày càng phổ biến, các biện pháp bảo mật cần được nâng cấp toàn diện, từ giám sát hành vi giao dịch đến xác thực thiết bị và đánh giá rủi ro thời gian thực. Đồng thời, các cơ quan chức năng quốc tế cần tăng cường phối hợp nhằm triệt phá các mạng lưới tội phạm xuyên biên giới đang ngày càng hoạt động tinh vi và chuyên nghiệp.