Phát hiện 1.200 ứng dụng iOS chứa mã độc Trung Quốc

Mã độc này được nhúng trong mạng lưới quảng cáo của một công ty có trụ sở ở Trung Quốc nhằm thu thập dữ liệu người dùng, dù sau đó công ty này đã phủ nhận những cáo buộc.

- Chặn mã độc và nội dung người lớn bằng cách đổi DNS

- Kaspersky: Tin tặc ngụy trang mã độc dưới tên những ứng dụng hội họp trực tuyến

- Cách nhận biết mã độc và những vấn đề cần lưu ý khi sử dụng các ứng dụng trực tuyến

- Cybereason phát hiện mã độc Android đánh cắp thông tin người dùng

- Mã độc Kaiji nhắm vào thiết bị IoT thông qua hình thức tấn công brute-force SSH

Mạng quảng cáo Mintegral bị cáo buộc theo dõi người dùng ở trong hơn 1.200 ứng dụng iOS kể từ tháng 07/2019, theo phát hiện mới đây của công ty Snyk có trụ sở ở Vương quốc Anh.

Mintegral có trụ sở ở Bắc Kinh (Trung Quốc), là công ty con của Mobvista, cũng đặt trụ sở ở Quảng Châu (Trung Quốc).

Các app nói trên hiện có hơn 300 triệu lượt cài đặt mỗi tháng. Nổi bật trong số này có thể kể đến các game Helix Jump, Talking Tom, Subway Surfers, Gardenscapes và ứng dụng chụp ảnh PicsArt.

Tuy không có con số chính xác bao nhiêu người dùng iPhone đã bị ảnh hưởng nhưng Snyk tin rằng có hàng trăm triệu người dùng đã bị theo dõi mà không hề hay biết.

Phân tích code của Mintegral SDK cho thấy hành vi truy vết đối thủ. Nguồn ảnh: Snyk

Snyk đã phân tích SDK của Mintegral (gọi tắt là Mintegral SDK) và xác định các ứng dụng iOS sử dụng SDK của công ty này. SDK là bộ công cụ phát triển ứng dụng trên nền tảng nào đó như Android SDK, iOS SDK, Windows SDK.

Ở đây, Mintegral SDK giúp các nhà phát triển tích hợp mạng quảng cáo của Mintegral vào trong ứng dụng của họ trên iOS. Nhờ đó nhà phát triển có thể kiếm được tiền trực tiếp từ quảng cáo mà không phải chia hoa hồng với Apple.

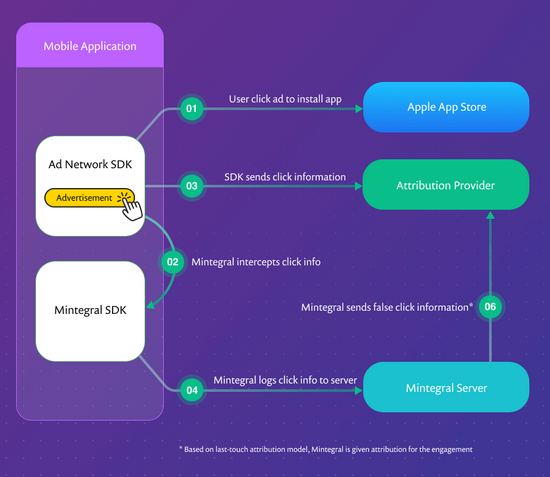

Tuy nhiên, Snyk đã tìm thấy mã độc chứa trong Mintegral SDK để thu thập thông tin người dùng. Ngoài ra, SDK này còn tự động phân bổ click ảo để gia tăng số tiền kiếm được, gây thiệt hại cho đối tác mua quảng cáo trên nền tảng của Mintegral.

Các nhà phát triển có thể tải về SDK trên trang chủ của Mintegral và sử dụng. Một khi được dùng, mã độc nhúng trong SDK sẽ tự động thực thi mỗi khi người dùng mở một đường link trong app. Mã độc không chỉ thu thập dữ liệu người dùng từ đây, mà còn phân tích URL đó để xác định đâu là của đối thủ.

Mục đích chính của SDK này vẫn là kiếm tiền nhờ tạo ra click ảo, cài đặt ảo. Snyk không tính toán được tổng số tiền quảng cáo đã bị Mintegral chiếm đoạt của đối tác. Công ty ước tính nó có thể lên tới hàng trăm triệu USD do các hoạt động này đã kéo dài hơn 1 năm.

Gian lận quảng cáo là một vấn đề khá nhức nhối trên di động. Các studio nhỏ thường tìm đến những mạng quảng cáo như vậy để tăng lượng cài đặt ứng dụng do chi phí rẻ mà hiệu quả thu về lại rất cao. Đây là hoạt động phổ biến trên Android từ lâu nhưng mới chỉ manh nha xuất hiện trên iOS thời gian gần đây.

Tin mừng là dù có lấy cắp được thông tin người dùng trên iOS, dữ liệu cũng không dễ dàng được chuyển đi do tính đóng của hệ điều hành này. Lý do là bởi phần lớn các ứng dụng dùng Mintegral SDK đều là game, mà thường sẽ không có nhiều dữ liệu cá nhân được lưu trữ trong game.

Sơ đồ luồng mô tả hành vi gian lận của Mintegral SDK. Nguồn ảnh: Snyk

Tuy nhiên, một vài ứng dụng lọt trong danh sách này có thể rò rỉ những thông tin nhạy cảm. Chẳng hạn như ứng dụng hẹn hò Meet24 hay Topface, các game người lớn mà bạn sẽ không muốn cho ai biết mình từng cài đặt.

Theo Snyk, các dữ liệu được thu thập gồm địa chỉ IP, số phiên bản iOS, đời máy, URL, định danh quảng cáo (IDFA), tiêu đề trang... Điều thú vị mà công ty này khám phá ra là Mintegral SDK cố gắng thu thập dữ liệu của toàn bộ trang web nhưng dính lỗi nên không làm được.

Hoạt động đánh lừa cũng được SDK này kích hoạt để không bị phát hiện khi ứng dụng được chạy ở chế độ giả lập, chế độ debug, khi điện thoại đã jailbreak hoặc khi kết nối qua VPN.

SDK này sử dụng kỹ thuật làm rối đoạn code, do đó Apple đã không phát hiện ra sơ hở nào trong quá trình xét duyệt lên App Store.

Phản hồi về những thông tin của Snyk, Apple cho biết chưa thấy vụ lộ thông tin người dùng nào. Tuy nhiên, Táo khuyết cảnh báo các nhà phát triển nên thận trọng trong việc sử dụng các SDK bên thứ ba, bởi những vi phạm bảo mật có thể khiến họ bị trừng phạt.

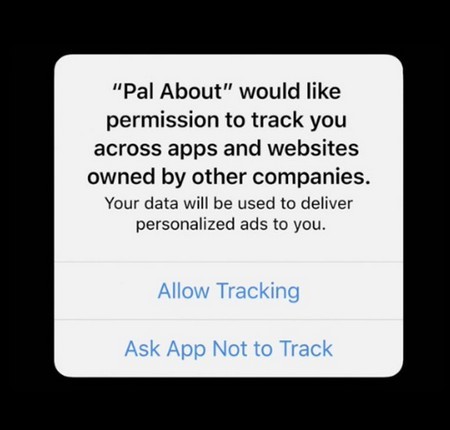

IDFA không còn dùng được nữa khi nó hỏi người dùng có muốn bị theo dấu ở bản iOS 14. Nguồn ảnh: Apple

Apple cũng cho biết vấn đề này sẽ được khắc phục ở iOS 14 khi IDFA trở thành một tùy chọn mà người dùng được quyền nói không. Người dùng iOS 14 khi đó được quyền chọn đồng ý hoặc không đồng ý để ứng dụng thu thập dữ liệu cá nhân.

Một công ty chuyên đo lường chiến dịch quảng cáo giấu tên tiết lộ rằng có một tỷ lệ chuyển đổi lên tới 20-30% ở mạng quảng cáo của Mintegral, chỉ vài phút trước các mạng khác. Tỷ lệ chuyển đổi là thước đo số lượng click được chuyển thành cài đặt trong các mạng quảng cáo.

Đây là bằng chứng cho thấy Mintegral SDK có thể theo dõi click quảng cáo của đối thủ và trong một số trường hợp còn gửi click giả để đánh lừa đối thủ. Hoạt động này gọi là cheat. Các công ty lừa đảo thường không cheat chỉ số lên 100% mà giữ ở một mức trên trung bình so với thị trường để đánh lừa nhà mua quảng cáo.

Một vấn đề nữa phát sinh là Mintegral SDK được tích hợp trong các nền tảng dùng chung. Nhà phát triển muốn tối đa hóa số tiền kiếm được từ quảng cáo đương nhiên sẽ phải tích hợp càng nhiều SDK của các mạng quảng cáo càng tốt. Nhưng nếu không muốn nhồi nhét quá nhiều SDK, họ có thể sử dụng nền tảng dùng chung tích hợp các SDK quảng cáo này. Mintegral là một trong số đó, chung với MoPub của Twitter.

Do những vi phạm này mới chỉ được phát hiện trong một tuần qua, Apple vẫn chưa có bất cứ thông báo chính thức hoặc động thái cụ thể nào. Về phía Mintegral, công ty này vừa ra thông cáo báo chí phủ nhận mọi cáo buộc của Snyk.

Châu Anh (T/h)

Khai mạc Đại hội XIV: Tổng Bí thư Tô Lâm trình bày Báo cáo về các văn kiện trình Đại hội XIV Đảng Cộng sản Việt Nam

Khai mạc Đại hội XIV: Tổng Bí thư Tô Lâm trình bày Báo cáo về các văn kiện trình Đại hội XIV Đảng Cộng sản Việt Nam

BUV ra mắt học bổng mới, giải "bài toán" thiếu hụt kỹ sư phần mềm, nữ lãnh đạo công nghệ tại Việt Nam

BUV ra mắt học bổng mới, giải "bài toán" thiếu hụt kỹ sư phần mềm, nữ lãnh đạo công nghệ tại Việt Nam