Phát hiện Botnet tấn công hàng nghìn trang web chạy trên CMS phổ biến

Các chuyên gia vừa phát hiện mạng botnet KashmirBlack gồm hàng trăm nghìn hệ thống hoạt động trên 30 quốc gia đang khai thác “hàng chục lỗ hổng từng được công bố”, nhắm mục tiêu vào các hệ thống quản lý nội dung (CMS) đang được sử dụng rộng rãi trên thị trường.

Chiến dịch botnet này được gọi là KashmirBlack, bắt đầu hoạt động từ tháng 11/2019, chủ yếu nhắm vào các hệ thống CMS phổ biến như WordPress, Joomla!, PrestaShop, Magneto, Drupal, Vbulletin, OsCommerence, OpenCart, và Yeager.

“KashmirBlack có cơ sở hạ tầng được thiết kế tốt nên rất dễ mở rộng. Ngoài ra, mạng botnet này còn có thể thêm mã khai thác hoặc mã payload mới một cách dễ dàng. Đồng thời, KashmirBlack còn áp dụng nhiều kỹ thuật tinh vi để tránh bị phát hiện, bảo vệ hiệu quả các hoạt động tấn công”, các nhà nghiên cứu của Imperva phân tích.

Cuộc điều tra kéo dài sáu tháng cho thấy chu trình hoạt động phức tạp của mạng botnet được quản lý bằng một máy chủ command-and-control (C2) và hơn 60 máy chủ thay thế. Hệ thống máy chủ này có nhiệm vụ giao tiếp với các bot để gửi mục tiêu mới, đồng thời cho phép mạng botnet mở rộng quy mô thông qua các cuộc tấn công brute force (quét dò tìm mật khẩu) hay cài đặt backdoor (cửa hậu).

Mục đích chính của KashmirBlack là lợi dụng tài nguyên của những hệ thống bị xâm nhập để khai thác tiền điện tử Monero và chuyển hướng lưu lượng truy cập hợp pháp của trang web đến các trang spam. Ngoài ra, mạng botnet này còn được dùng để thực hiện các cuộc tấn công defacement (tấn công thay đổi nội dung trang web).

Chưa rõ động cơ hoạt động của nhóm tin tặc này, nhưng những cuộc tấn công bắt đầu bằng khai thác lỗ hổng PHPUnit RCE (CVE-2017-9841) lây nhiễm hệ thống người dùng bằng mã payload độc hại thế hệ tiếp theo tiếp xúc với máy chủ C2.

Theo chữ ký tìm thấy trong một cuộc tấn công thay đổi nội dung trang web, các nhà nghiên cứu của công ty an ninh mạng Imperva cho rằng mạng botnet này là tác phẩm của tin tặc có bí danh Exect1337 – một thành viên thuộc nhóm hacker PhantomGhost của Indonesia.

Cơ sở hạ tầng của botnet KashmirBlack rất phức tạp, bao gồm hai kho lưu trữ riêng: một dùng để lưu các mã khai thác và mã payload, một còn lại để lưu tập lệnh độc hại dùng để giao tiếp với máy chủ C2.

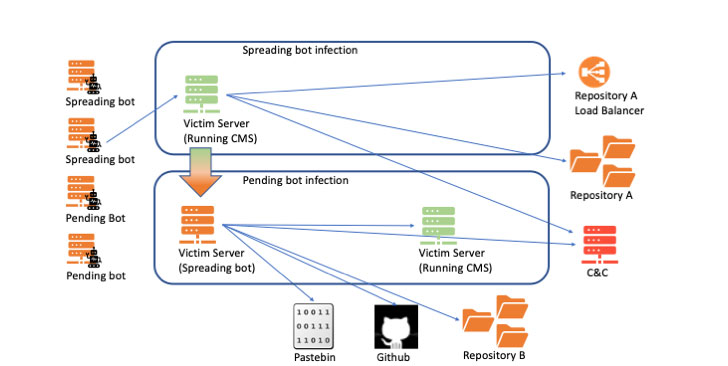

Bản thân các bot được chỉ định vào một trong hai nhóm: spreading bot (bot phát tán) hoặc pending bot (bot đang chờ xử lý). Trong đó, spreading bot là máy chủ nạn nhân giao tiếp với C2 để nhận lệnh lây nhiễm cho nạn nhân mới, còn pending bot là nạn nhân bị xâm nhập có chủ đích.

Trong khi lỗ hổng CVE-2017-9841 được sử dụng để biến nạn nhân thành spreading bot thì việc khai thác thành công 15 lỗ hổng khác nhau trên hệ thống CMS khiến các trang web nạn nhân trở thành pending bot trong mạng botnet. Mặt khác, một lỗ hổng tập tin tải lên WebDAV có thể bị tin tặc khai thác để tấn công thay đổi nội dung trang web.

Tương tự việc mạng botnet đang ngày càng phát triển, nhiều bot cũng bắt đầu tìm nạp thêm mã payload từ các kho lưu trữ. Việc này buộc cơ sở hạ tầng phải tinh chỉnh để mở rộng hơn bằng cách bổ sung thêm thành phần cân bằng tải (load balancer) với chức năng trả về địa chỉ của một trong những kho lưu trữ dự phòng mới thiết lập.

Nâng cấp của KashmirBlack là sự phát triển khôn ngoan nhất với các hệ thống mạng mạng botnet. Tháng trước, các nhà nghiên cứu phát hiện botnet đang sử dụng Dropbox để thay thế cho cơ sở hạ tầng C2 cũ, lợi dụng API (giao diện lập trình ứng dụng) của dịch vụ lưu trữ đám mây này để tìm nạp các hướng dẫn tấn công, sau đó tải lên các báo cáo tấn công từ các spreading bot.

“Việc sử dụng Dropbox giúp botnet che giấu hoạt động phi pháp của mình đằng sau các dịch vụ web hợp pháp. Đây là bước cải tiến quan trọng giúp ngụy trang lưu lượng botnet, đảm bảo hoạt động của máy chủ C2, và đặc biệt là làm cho việc truy tìm dấu vết và người đứng sau hệ thống mạng botnet này trở nên khó khăn hơn”, các chuyên gia của Imperva chia sẻ.

PV (T/h)

Thủ tướng giao nhiệm vụ cho doanh nghiệp đầu tàu, chủ tịch cmc đề xuất “mở nút thắt” dữ liệu và trung tâm dữ liệu

Thủ tướng giao nhiệm vụ cho doanh nghiệp đầu tàu, chủ tịch cmc đề xuất “mở nút thắt” dữ liệu và trung tâm dữ liệu

Tổng Bí thư Tô Lâm: Tiếp tục đoàn kết, quyết tâm hành động, xây dựng Điện Biên phát triển nhanh, bền vững hơn

Tổng Bí thư Tô Lâm: Tiếp tục đoàn kết, quyết tâm hành động, xây dựng Điện Biên phát triển nhanh, bền vững hơn

Bộ Khoa học và Công nghệ và Bộ Quốc phòng sẽ xây dựng cơ chế đặc thù cho công nghệ chiến lược quốc phòng

Bộ Khoa học và Công nghệ và Bộ Quốc phòng sẽ xây dựng cơ chế đặc thù cho công nghệ chiến lược quốc phòng