Ransomware: Phòng ngừa và giảm thiểu (Phần I)

Trong thời đại kỹ thuật số ngày nay, ransomware đã trở thành một trong những mối đe dọa nguy hiểm nhất đối với cả cá nhân lẫn tổ chức. Đây không chỉ là một loại phần mềm độc hại, mà còn là một công cụ về chính trị và kinh tế của các nhóm tội phạm mạng. Ransomware không chỉ gây tổn thất về tài chính mà còn đe dọa đến sự bảo mật thông tin, uy tín và hoạt động kinh doanh của các tổ chức. Bài báo này sẽ trang bị một số kỹ năng cần thiết cho các tổ chức để thực hiện các biện pháp giúp giảm thiểu tác động của các cuộc tấn công ransomware, nhấn mạnh việc triển khai một cách chủ động để bảo vệ hệ thống trước các mối nguy hiểm tiềm tàng.

Thiết lập tường lửa Windows

Quá trình truy vết, xâu chuỗi, phân tích các sự kiện liên quan đến ransomware; các báo cáo đã cho thấy nhiều biến thể sử dụng các tài khoản có đặc quyền và được tin cậy để kết nối với các hệ thống trong một môi trường. Cụ thể, giao thức SMB (Server Message Block) được sử dụng cho kênh giao tiếp giữa các hệ thống, ví dụ: từ máy trạm tới Domain Controllers hoặc File Servers cũng thường được kẻ tấn công sử dụng. Các chính sách tường lửa Windows có thể được cấu hình để hạn chế phạm vi giao tiếp được phép giữa các điểm đầu cuối thông thường trong một môi trường. Chính sách tường lửa này có thể được áp dụng cục bộ hoặc toàn bộ thông qua chính sách nhóm (GPOs). Các cổng và giao thức thông thường nên bị chặn giữa máy trạm với máy trạm - và máy trạm đến các máy không phải Domain Controllers và File Servers bao gồm:

- SMB (TCP/445, TCP/135, TCP/139)

- Giao thức Điều khiển Máy tính từ xa (TCP/3389)

- Quản lý Máy tính từ xa Windows / Remote PowerShell (TCP/80, TCP/5985, TCP/5986)

- WMI (dải cổng động được gán thông qua DCOM)

Sử dụng chính sách nhóm (Group Policy), các cài đặt được liệt kê trong Bảng 1 có thể được cấu hình cho tường lửa Windows để hạn chế giao tiếp đến cho các điểm cuối trong một môi trường được quản lý.

Bảng 1. Trạng thái cấu hình khuyến nghị của Windows Firewall.

Ngoài ra, để đảm bảo rằng chỉ các quy tắc tường lửa được quản lý tập trung được thực thi trong một sự kiện ngăn chặn và không bị thay đổi bởi tác nhân độc hại, cài đặt cho “Apply local firewall rules” và “Apply local connection security rules” phải được đặt thành “NO” như Hình 1.

Hình 1. Cài đặt tùy chỉnh cấu hình tường lửa miền của Windows.

Khi hệ thống xảy ra tấn công mã hoá dữ liệu, để nhanh chóng kiểm soát và cô lập các hệ thống bị nghi ngờ, tính năng “Block all connections” của tường lửa Windows (Hình 2) sẽ ngăn mọi kết nối đến hệ thống được thiết lập. Đây là cài đặt có thể dễ dàng được áp dụng trên máy trạm, laptop - nhưng có thể ảnh hưởng đến hoạt động thông thường của hệ thống nếu được áp dụng cho máy chủ; tuy nhiên, nếu ransomware đang lan rộng trong một môi trường, điều này có thể là bước cần thiết để kiểm soát một cách nhanh chóng.

Hình 2. Cài đặt “Block all connections” của tường lửa Windows.

Lưu ý: Khi sự kiện đã được kiểm soát và được xem xét là “an toàn” để thiết lập lại kết nối giữa các hệ thống trong một môi trường, thông qua chính sách nhóm (Group Policy), cài đặt “Inbound Connections” có thể được thay đổi trở lại thành “Allow” nếu cần thiết.

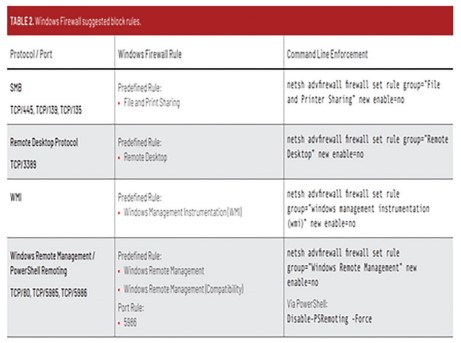

Các giao thức và cổng được liệt kê trong Bảng 2 đại diện cho những con đường phổ biến nhất mà những kẻ tấn công hoặc các tác nhân đe dọa sử dụng để di chuyển qua mạng khi chúng tìm kiếm dữ liệu quý giá trên hệ thống. Nếu việc chặn tất cả kết nối đến cho các điểm cuối thông thường không khả thi, ít nhất, các giao thức và cổng được liệt kê trong Bảng 2 nên được xem xét để chặn bằng cách sử dụng tường lửa Windows.

Bảng 2. Các quy tắc chặn đề xuất của tường lửa Windows.

Đối với bất kỳ ứng dụng cụ thể nào có thể yêu cầu kết nối đến các điểm cuối, người dùng cuối, chính sách tường lửa trên máy của người dùng nên được cấu hình để cho phép các địa chỉ IP cụ thể của những hệ thống được phép kết nối vào.

Bên cạnh đó, tường lửa Windows có thể được cấu hình để chặn các chương trình thực hiện các kết nối ra bên ngoài. Trong quá trình phân tích các sự kiện ransomware, một số các tập tin hợp lệ của Windows được kẻ tấn công sử dụng để tải về các mã độc và công cụ mã hóa từ cả nội bộ và các vị trí bên ngoài. Để bảo vệ chống lại chiến thuật này, một tổ chức có thể tận dụng một loạt các quy tắc của tường lửa Windows để chặn các chương trình thực hiện kết nối ra bên ngoài. Ví dụ: powershell. exe và bitsadmin.exe. Hình 3 thể hiện cấu hình các quy tắc tường lửa Windows để từ chối khả năng các chương trình cụ thể thiết lập kết nối ra ngoài từ một điểm cuối.

Hình 3. Quy tắc tường lửa Windows để chặn các chương trình cụ thể không thực kết nối ra bên ngoài.

Gia cố giao thức RDP

Giao thức máy tính từ xa (RDP_ Remote Desktop Protocol) thường được tận dụng để có quyền truy cập từ xa vào hệ thống và triển khai phần mềm độc hại. Các hệ thống có RDP kết nối với Internet phải đối mặt với rủi ro ngày càng cao. Những kẻ tấn công có thể tận dụng RDP để xâm nhập tổ chức, di chuyển trong hệ thống mạng, thực hiện các cuộc tấn công bằng ransomware và lấy cắp dữ liệu.

Để đảm bảo an toàn, hệ thống kết nối đến Internet cần được đánh giá, rà quét để phát hiện các hệ thống có RDP (TCP/3389) và các giao thức khác (chẳng hạn như SMB - TCP/445) có thể truy cập được từ Internet. Ít nhất, RDP và SMB không được tiếp xúc trực tiếp với lưu lượng truy cập vào và ra đến/từ Internet. Nếu cần thiết cho nhu cầu vận hành, cần triển khai các biện pháp kiểm soát rõ ràng để hạn chế các nguồn địa chỉ IP có thể tương tác với các hệ thống sử dụng các giao thức này. Một số giải pháp nhằm gia cố cho các hệ thống bắt buộc triển khai giao thức RDP bao gồm:

- Giải pháp xác thực đa yếu tố: Giải pháp này có thể được thực thi thông qua tích hợp với các giải pháp xác thực đa yếu tố của bên thứ ba hoặc bằng cách sử dụng Cổng máy tính từ xa và Máy chủ xác thực đa yếu tố Azure với RADIUS.

- Xác thực cấp mạng (NLA_ Network Level Authentication): Giải pháp này cung cấp thêm một lớp xác thực trước cho các máy chủ RDP, tăng cường bảo mật bằng cách yêu cầu xác thực trước khi thiết lập kết nối nhằm giảm thiểu các cuộc tấn công vét cạn. Việc cấu hình NLA (Hình 4) có thể được thực hiện thông qua Giao diện người dùng (UI) hoặc chính sách nhóm.

Hình 4. Bật Xác thực cấp mạng (NLA).

Vô hiệu hoá chia sẻ quản trị

Như chúng ta đã biết, chia sẻ quản trị (administrative shares) là các chia sẻ mạng ẩn mà hệ điều hành Windows tự động tạo ra để cho phép quản trị viên truy cập từ xa vào hệ thống.

Các chia sẻ này thường không hiển thị khi duyệt qua mạng nhưng vẫn có thể được truy cập nếu biết tên chia sẻ và có quyền phù hợp. Một số biến thể của ransomware sẽ cố gắng xác định các chia sẻ quản trị, bao gồm những chia sẻ không được ánh xạ một cách rõ ràng vào một ký tự ổ đĩa cụ thể và sử dụng chúng để kết nối đến các điểm cuối trong toàn bộ môi trường. Để tăng cường kiểm soát, các tổ chức có thể vô hiệu hóa nhanh chóng các chia sẻ mặc định quản trị hoặc ẩn để không thể truy cập trên các điểm cuối. Điều này có thể được thực hiện bằng cách sửa đổi registry, dừng dịch vụ, hoặc bằng cách sử dụng mẫu chính sách nhóm Các chia sẻ quản trị và ẩn thông thường trên các điểm cuối bao gồm: ADMIN$; C$; D$; IPC$. Vô hiệu hóa chia sẻ quản trị và ẩn trên máy chủ, đặc biệt là Domain Controllers, có thể ảnh hưởng đáng kể đến hoạt động và chức năng của các hệ thống trong một môi trường dựa trên miền. Ngoài ra, nếu PsExec được sử dụng trong một môi trường, việc vô hiệu hóa chia sẻ quản trị (ADMIN$) có thể hạn chế khả năng sử dụng công cụ này để tương tác từ xa với các điểm cuối.

Phương pháp Registry: Sử dụng Registry, các chia sẻ quản trị và ẩn có thể được vô hiệu hóa trên các điểm cuối (Hình 5 và Hình 6).

Hình 5. Giá trị Registry để vô hiệu hóa các chia sẻ quản trị trên các máy trạm.

Hình 6. Giá trị Registry để vô hiệu hóa các chia sẻ quản trị trên các máy chủ.

*Còn nữa...

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)