Tin tặc Nga khai thác lỗ hổng WinRAR trong chiến dịch lừa đảo mới

Nhóm tin tặc đến từ Nga đã khai thác lỗ hổng bảo mật được phát hiện gần đây trong phần mềm WinRAR như một phần của chiến dịch lừa đảo được thiết kế để thu thập thông tin của người dùng từ các hệ thống bị xâm nhập.

Nhóm nghiên cứu Threat Intel Team của Cluster25 cho biết trong một bài báo được công bố vào tuần trước: “Cuộc tấn công liên quan đến việc sử dụng các tệp lưu trữ độc hại nhằm khai thác lỗ hổng được phát hiện gần đây của các phiên bản WinRAR trước 6.23 - lỗ hổng CVE-2023-38831”.

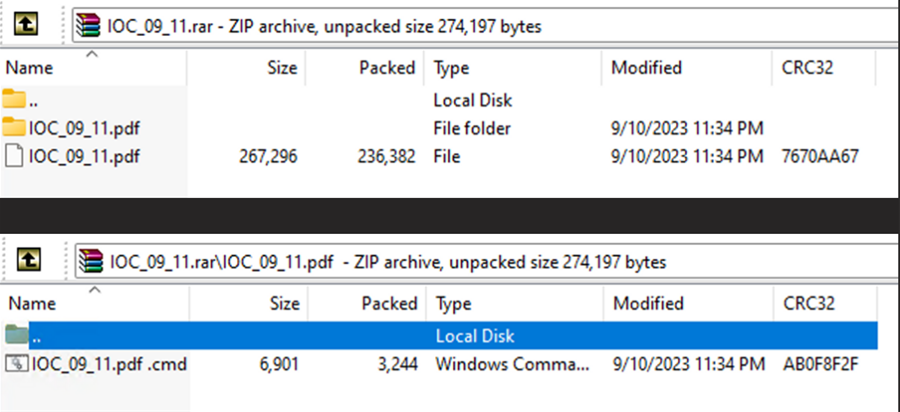

Mẫu độc hại là một tệp lưu trữ có tên “IOC_09_11.rar”, chứa một tệp PDF không có thật là “IOC_09_11.pdf” với ký tự dấu cách ở cuối trong tên tệp và một thư mục có cùng tên (bao gồm cả dấu cách) với tệp “IOC_09_11.pdf .cmd”, là tập lệnh BAT. Khi được nhấp vào sẽ khiến tập lệnh Windows Batch được thực thi, khởi chạy các lệnh PowerShell để mở một Reverse Shell cho phép kẻ tấn công truy cập từ xa vào máy mục tiêu.

Nội dung của tệp RAR độc hại

Tập lệnh PowerShell được triển khai để đánh cắp dữ liệu, bao gồm thông tin đăng nhập từ trình duyệt Google Chrome và Microsoft Edge. Thông tin đã thu thập được lọc qua một trang web webhook hợp lệ.

Lỗ hổng CVE-2023-388831 là một lỗ hổng có mức độ nghiêm trọng cao trong WinRAR, cho phép kẻ tấn công thực thi mã tùy ý. Các phát hiện từ công ty an ninh mạng Group-IB vào tháng 8/2023 tiết lộ rằng lỗi này đã được vũ khí hóa thành zero-day kể từ tháng 4/2023 trong các cuộc tấn công nhắm vào các doanh nghiệp.

Các cuộc tấn công này diễn ra khi công ty an ninh mạng Mandiant lập biểu đồ cho các hoạt động lừa đảo đang phát triển nhanh chóng của nhóm tin tặc APT29 nhắm mục tiêu vào các cơ quan ngoại giao và tập trung vào Ukraina trong nửa đầu năm 2023. Công ty cho biết những thay đổi đáng kể trong công cụ và quy trình của APT29 có thể được thiết kế để hỗ trợ tần suất và phạm vi hoạt động ngày càng tăng cũng như cản trở việc phân tích điều tra số, đồng thời họ đã sử dụng đồng thời nhiều chuỗi lây nhiễm khác nhau trên các hoạt động khác nhau.

Một số thay đổi đáng chú ý bao gồm việc sử dụng các trang web WordPress bị xâm nhập để lưu trữ payload giai đoạn đầu cũng như các thành phần chống mã hóa và phân tích bổ sung.

APT29 cũng có liên quan đến hoạt động khai thác tập trung vào đám mây, là một trong nhiều cụm hoạt động có nguồn gốc từ Nga nhằm vào Ukraina sau khi cuộc chiến bắt đầu vào đầu năm ngoái.

Vào tháng 7/2023, Trung tâm ứng cứu khẩn cấp máy tính của Ukraina (CERT-UA) đã chỉ ra nhóm tin tặc Turla liên quan đến các cuộc tấn công triển khai phần mềm độc hại Capibar và Kazuar để tấn công gián điệp vào hệ thống phòng thủ của Ukraine.

Trend Micro tiết lộ trong một báo cáo gần đây: “Turla là một nhóm tin tặc với lịch sử hoạt động lâu dài. Nguồn gốc, chiến thuật và mục tiêu của chúng đều cho thấy một hoạt động được tài trợ tốt với các tin tặc có tay nghề cao. Nhóm này đã liên tục phát triển các công cụ và kỹ thuật của mình trong nhiều năm và có thể sẽ tiếp tục cải tiến chúng”.

Theo Tạp chí An toàn thông tin